reklama

Takže jste se nestarali o Google, Amazon, Facebook a Samsung odposlouchávání na vás. Jak se ale cítíte, když kybernetičtí zločinci poslouchají rozhovory v ložnici? Vault 7 WikiLeaks soubor naznačuje, že můžete brzy hrát hostitele pro neočekávané návštěvníky.

Nejnebezpečnější malware ústřední zpravodajské agentury - téměř hackerský Všechno bezdrátová spotřební elektronika - nyní mohla sedět v rukou zlodějů a teroristů. Co to pro tebe znamená?

Co je Vault 7?

Vault 7 je uniklý soubor dokumentů, které se týkají schopností kybernetické války CIA (Central Intelligence Agency). Většina softwaru popsaného v aplikaci Vault 7 odhaluje, jak CIA řídí a mapuje pomocí chytrých telefonů, tabletů, chytrých televizorů a dalších zařízení připojených k internetu. 7. března publikoval WikiLeaks nepatrný zlomek dokumentů.

Co by mělo každého vyděsit: Podle WikiLeaks, CIA ztratila kontrolu nad těmito nástroji. A teď je zločinci (pravděpodobně) vlastní. Nicméně, mnoho z publikováno exploity (existuje mnoho dosud nezveřejněných exploitů) jsou téměř pět let staré a od té doby byly opraveny.

Jak zločinci získávají americké hackerské nástroje

Ne každý, kdo pracuje pro zpravodajskou agenturu, není členem karty. CIA pravidelně zadává zaměstnání federálním dodavatelům v soukromém sektoru. Mnoho z těchto soukromých zpravodajských firem, jako je HBGary, chybí bezpečnost CIA.

Edward Snowden byl federální dodavatel

Například, Booz Allen Hamilton zaměstnaný dodavatel NSA Edward Snowden, kteří skvěle unikli dokumenty týkající se nezákonných programů dohledu NSA. Dodatečně, Booz Allen Hamilton utrpěl hack v roce 2011.

Ve svém oficiálním prohlášení WikiLeaks tvrdil (důrazný důl):

Zdá se, že archiv byl neoprávněně šířeny mezi bývalými americkými vládními hackery a dodavateli, z nichž jeden poskytl WikiLeaks části archivu.

Jedna část nabídky vyniká: nástroje byly distribuovány „neoprávněným způsobem“. Důsledek by se měl týkat každého na světě. CIA pravděpodobně ztratila kontrolu nad 100 miliardami portfolia hackerských nástrojů.

Není to však poprvé, co soukromí herci získali nebezpečný, vládou vyvinutý software.

Červ Stuxnet

Například Červ Stuxnet Microsoft Patches Freak & Stuxnet, Facebook přestane cítit tuk [Tech News Digest]Problémy s opravami Microsoft, Facebook již necítí Fat, Uber chce ženy, iPhone Google Calendar, PlayStation přistane v Číně a hraje Snake ve vodní fontáně. Přečtěte si více , další ozbrojený malware, se brzy po jeho pádu dostal do rukou kybernetických zločinců 2010 objev. Od té doby se Stuxnet občas objeví jako malware. Část jeho všudypřítomnosti se týká jeho kódové základny. Podle Sean McGurk, výzkumníka v oblasti kybernetické bezpečnosti, zdrojový kód pro Stuxnet je k dispozici ke stažení.

Nyní si můžete stáhnout skutečný zdrojový kód Stuxnetu a můžete jej znovu použít a přebalit a pak, jak víte, nasměrovat zpět na to, odkud pochází.

To znamená, že téměř každý programátor si může vytvořit svůj vlastní malware kit založený na Stuxnetu. Nedostatek kontroly CIA nad svým kybernetickým arzenálem zajišťuje, že vykořisťování bude i nadále proudit do rukou výnosných zločinců, teroristů a nepoctivých států. Neexistuje lepší příklad než ShadowBrokers.

Shadow Brokers

V roce 2016 Shadow Brokers skupina nechvalně vydražila řadu státních hackerských nástrojů. To, jak ukradli nástroje, je hádat, ale kde oni je získali, je známo: NSA.

Podle The Intercept, dokumenty uvnitř Snowden úniku propojit nástroje odcizené Shadow Brokers se hackerskou skupinou známou jako Equation Group (EG). Společnost EG využila exploitace, které byly později nalezeny u červem Stuxnet sponzorovaného státu - což vysoce naznačuje spojení mezi NSA a EG. V kombinaci s uniklými nástroji se zdá, že NSA a CIA nejsou schopny řídit své vlastní technologie.

Znamená to však, že vaše soukromí a bezpečnost jsou ohroženy?

Historie špionáže na zákazníky

Vaše soukromí a bezpečnost jsou již ohroženo.

Téměř všechny moderní chytré produkty zahrnují mikrofony. Některá zařízení vyžadují stisknutí tlačítka pro zapnutí mikrofonu nebo fotoaparátu. Jiní neustále poslouchají výrok klíčového slova. Například, Řada chytrých televizorů Samsung Nejnovější chytré televizory Samsung jsou hned od roku 1984 George OrwellaNová funkce v nejnovějších chytrých televizorech Samsung dala korejskému gigantu trochu horké vody. Ukázalo se, že poslouchali vše, co jste říkali ... Přečtěte si více neustále poslouchejte, nahrávejte a přenášejte - to vše bez nutnosti spoléhat se na sofistikovaný vládní dohled.

Smart TV je vlastněna

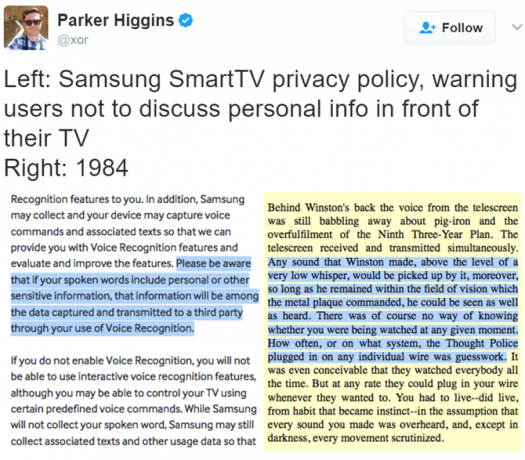

Prohlášení o ochraně osobních údajů společnosti Samsung pokud jde o jejich chytré televizory, je znepokojující. Přestože společnost Samsung upravila své smluvní podmínky ochrany osobních údajů, aby se vyhnula kontroverzi, původní prohlášení zachycené uživatelem Twitteru xor, vypadá takto:

Zde je relevantní citát od společnosti Samsung (důrazný důl):

Mějte prosím na paměti, že pokud vaše mluvená slova obsahovat osobní nebo jiné citlivé informace, tyto informace budou mezi údaji získanými a předanými třetí straně prostřednictvím používání rozpoznávání hlasu.

Stručně řečeno, chytré televizory slyší vše, co říkáte. Společnost Samsung sdílí tato data s třetími stranami. Předpokládá se však, že tyto třetí strany jsou podniky, které mají na vašich konverzacích pouze obchodní zájem. A vždy můžete věc vypnout.

Bohužel hacker „Weeping Angel“ vyvinutý společností CIA umožňuje, aby se televizor nemohl vypnout. Weeping Angel se zaměřuje na chytré televizory Samsung. Dokumentace úschovny 7 to označuje jako Fake-Off režim. Z WikiLeaks:

… Weeping Angel umístí cílovou televizi do režimu „Fake-Off“, takže majitel falešně věří, že je televizor vypnutý, když je zapnutý. V režimu „Fake-Off“ televizor funguje jako chyba, zaznamenává konverzace v místnosti a odesílá je přes internet na skrytý server CIA.

Samsung není sám. Koneckonců, Facebook, Google a Amazon (naše recenze Echo Amazon Echo Recenze a prozradíAmazon's Echo nabízí jedinečnou integraci mezi rozpoznáváním hlasu, osobním asistentem, ovládáním domácí automatizace a funkcemi přehrávání zvuku za 17,99 $. Rozbije se Echo na nové půdě nebo jinde můžete dělat lépe? Přečtěte si více ) také spoléhají na používání mikrofonů zařízení - často bez internetu věděl souhlas uživatelů. Například, Prohlášení o ochraně osobních údajů Facebooku tvrdí, že používají mikrofon, ale pouze v případě, že uživatel používá „specifické“ funkce aplikace Facebook.

Jak technologie umožňuje nelegální dohled

Největší bezpečnostní chybou moderních smartphonů je jeho software. Využitím bezpečnostních chyb v prohlížeči nebo operačním systému může útočník vzdáleně přístup ke všem funkcím inteligentního zařízení - včetně jeho mikrofonu. Ve skutečnosti takto přistupuje CIA k většině svých chytrých telefonů s cílem: přímo přes mobilní nebo Wi-Fi síť.

WikiLeaks ' # Vault7 odhaluje četné zranitelnosti CIA „zero day“ v telefonech se systémem Android https://t.co/yHg7AtX5ggpic.twitter.com/g6xpPYly9T

- WikiLeaks (@wikileaks) 7. března 2017

Z 24 exploitů Androidu, které vyvinula CIA, její dodavatelé a spolupracující zahraniční agentury, lze osm použít k dálkovému ovládání smartphonu. Předpokládám, že jakmile bude malwarový operátor pod kontrolou, použije kombinaci útoků kombinující vzdálené přístup, eskalace oprávnění a instalace trvalého malwaru (na rozdíl od malwaru, který žije v systému Windows) RAM).

Techniky uvedené výše se obvykle spoléhají na to, že uživatel klikne na odkaz v e-mailu. Jakmile cíl přejde na infikovanou webovou stránku, může útočník převzít kontrolu nad smartphonem.

Falešná naděje: Hackeři jsou staří

Na falešnou poznámku naděje: z hacků odhalených ve Vaultu 7 se většina týká starších zařízení. Soubory však obsahují pouze zlomek celkových hacků, které má CIA k dispozici. Více než pravděpodobné, tyto hacky jsou většinou starší, zastaralé techniky, které CIA již nepoužívá. To je však falešná naděje.

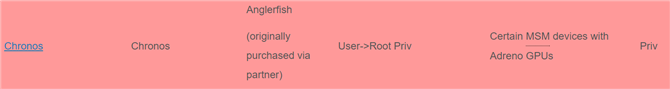

Mnoho z exploitů se široce vztahuje na systémy na čipu (co je SoC? Jargon Buster: Průvodce porozuměním mobilním procesorůmV této příručce projdeme žargon, abychom vysvětlili, co potřebujete vědět o procesorech smartphonu. Přečtěte si více ) spíše než na jednotlivé telefony.

Například ve výše uvedeném grafu může vykořisťovaná karta Chronos (mimo jiné) proniknout do čipové sady Adreno. Bezpečnostní chyba zahrnuje téměř všechny smartphony založené na procesorech Qualcomm. Opět mějte na paměti, že bylo vydáno méně než 1 procento obsahu aplikace Vault 7. Pravděpodobně existuje mnohem více zařízení zranitelných vůči průniku.

Julian Assange však nabídl pomoc všem hlavním společnostem oprava bezpečnostních děr odhaleno Vaultem 7. S trochou štěstí může Assange sdílet archiv s uživateli Microsoft, Google, Samsung a dalšími společnostmi.

Co pro vás znamená trezor 7

Slovo ještě není kdo má přístup k archivu. Nevíme ani, zda zranitelná místa stále existují. Víme však několik věcí.

Publikováno bylo pouze 1 procento z archivu

Zatímco Google to oznámil opravené většina z bezpečnostní chyby používané CIA, bylo uvolněno méně než 1 procento souborů Vault 7. Protože byly publikovány pouze starší exploity, je pravděpodobné, že téměř všechna zařízení jsou zranitelná.

Využití jsou cílené

Využití je většinou zaměřeno. To znamená, že herec (například CIA) se musí konkrétně zaměřit na jednotlivce, aby získal kontrolu nad inteligentním zařízením. Nic ze souborů v úložišti Vault 7 nenaznačuje, že by vláda hromadně, hromadně a hromadně konverzovala z inteligentních zařízení.

Zranitelnosti zpravodajských agentur

Zpravodajské agentury shromažďují zranitelnosti a nezveřejňují taková porušení zabezpečení korporacím. Z důvodu bezpečnosti při podvodných operacích se mnoho z těchto vykořisťování nakonec dostane do rukou kybernetických zločinců, pokud tam již nejsou.

Takže můžete udělat něco?

Nejhorší aspekt zjevení Vault 7 je to Ne software poskytuje ochranu. V minulosti obhájci soukromí (včetně Snowden) doporučovali používat šifrované platformy pro zasílání zpráv, jako je Signal, aby se zabránilo útoky uprostřed člověka Co je to Man-in-the-Middle Attack? Bezpečnostní žargon vysvětlilPokud jste již slyšeli o útokech typu „člověk uprostřed“, ale nejste si jisti, co to znamená, toto je článek pro vás. Přečtěte si více .

Archivy Vault 7 však naznačují, že útočník může protokolovat úhozy telefonu. Nyní se zdá, že žádnému zařízení připojenému k internetu nedochází k nezákonnému dohledu. Naštěstí je možné upravit telefon, aby se zabránilo jeho použití jako vzdálené chyby.

Edward Snowden vysvětluje, jak fyzicky deaktivovat kameru a mikrofon na palubě moderního smartphonu:

V závislosti na modelu telefonu vyžaduje metoda Snowden fyzicky desoldering pole mikrofonu (zařízení potlačující hluk používají alespoň dva mikrofony) a odpojují čelní i zadní část kamery. Poté místo integrovaných mikrofonů použijete externí mikrofon.

Všiml bych si však, že odpojení kamer není nutné. Ochránci soukromí mohou jednoduše zatemnit kamery pomocí pásky.

Stahování archivu

Zájemci o další informace si mohou stáhnout celou skládku Vault 7. WikiLeaks má v úmyslu uvolnit archiv v malých kouscích po celý rok 2017. Mám podezření, že podtitul Vault 7: Year Zero odkazuje na obrovskou velikost archivu. Mají dostatek obsahu, aby každý rok vydali novou skládku.

Můžete si stáhnout kompletní torrent chráněný heslem. Heslo pro první část archivu je následující:

RELEASE: CIA Vault 7 Year Nulové dešifrovací přístupové heslo:

SplinterItIntoAThousandPiecesAndScatterItIntoTheWinds

- WikiLeaks (@wikileaks) 7. března 2017

Máte obavy ze ztráty kontroly CIA nad jejich hackerskými nástroji? Dejte nám vědět v komentářích.

Image Credit: hasan eroglu prostřednictvím Shutterstock.com

Kannon je technický novinář (BA) se zaměřením na mezinárodní záležitosti (MA) s důrazem na ekonomický rozvoj a mezinárodní obchod. Jeho vášní jsou gadgety pocházející z Číny, informační technologie (jako RSS) a tipy a triky produktivity.