reklama

Před třemi týdny, závažný bezpečnostní problém v OS X 10.10.4 byl objeven. To samo o sobě není zvlášť zajímavé.

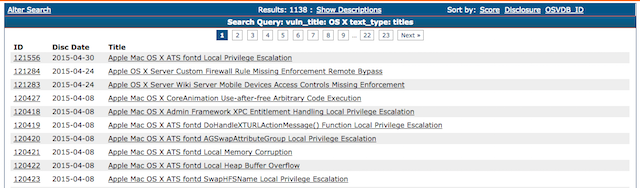

Jsou objeveny bezpečnostní chyby v populárních softwarových balíčcích po celou dobua OS X není výjimkou. V databázi Open Source Vulnerability Database (OSVDB) je uvedeno nejméně 1100 zranitelností označených jako „OS X“. Ale co je Zajímavý je způsob, jakým byla tato chyba odhalena.

Spíše než říct Apple a dát jim čas na nápravu problému, výzkumník se rozhodl zveřejnit své zneužití na internetu pro všechny vidět.

Konečným výsledkem byl závod se zbraněmi mezi hackery Apple a black-hat. Apple musel před útokem zranitelnosti uvolnit opravu a hackeři museli vytvořit záplatu dříve, než byly ohrožené systémy opraveny.

Možná si myslíte, že konkrétní způsob zveřejnění je nezodpovědný. Dalo by se to dokonce nazvat neetické, nebo bezohledné. Ale je to složitější než to. Vítejte v podivném, matoucím světě odhalení zranitelnosti.

Úplné vs Odpovědné zveřejnění

Existují dva populární způsoby, jak odhalit zranitelnosti dodavatelů softwaru.

První se nazývá úplné zveřejnění. Podobně jako v předchozím příkladu vědci okamžitě publikují svou zranitelnost v divočině, což dává prodejcům absolutně žádnou příležitost k uvolnění opravy.

Druhý se nazývá odpovědné zveřejněnínebo nepravidelné zveřejnění. Tady výzkumník kontaktuje dodavatele před tím, než se chyba uvolní.

Obě strany se poté dohodnou na časovém rámci, ve kterém výzkumný pracovník slibuje, že tuto chybu zabezpečení nezveřejní, aby poskytl prodejci příležitost sestavit a uvolnit opravu. Toto časové období může být kdekoli od 30 dnů do roku, v závislosti na závažnosti a složitosti zranitelnosti. Některé bezpečnostní díry nelze snadno opravit a vyžadují, aby byly celé softwarové systémy znovu budovány od nuly.

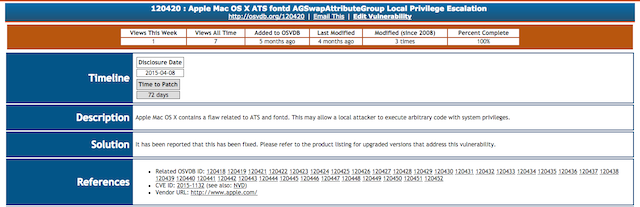

Jakmile jsou obě strany spokojeny s opravou, která byla vytvořena, zranitelnost je poté zveřejněna a je dána chyba Číslo CVE. Tyto jednoznačně identifikují každou chybu zabezpečení a tato chyba je archivována online na OSVDB.

Co se však stane, když vyprší čekací doba? No, jedna ze dvou věcí. Prodejce pak vyjedná rozšíření s výzkumným pracovníkem. Pokud však výzkumný pracovník není spokojený s tím, jak dodavatel odpověděl nebo se choval, nebo mají pocit, že žádost o prodloužení je nepřiměřená, může ji jednoduše publikovat online bez připravené opravy.

V oblasti bezpečnosti probíhají debaty o tom, která metoda zveřejnění je nejlepší. Někteří si myslí, že jedinou etickou a přesnou metodou je úplné odhalení. Někteří si myslí, že je nejlepší dát prodejcům příležitost vyřešit problém, než je vypustí do přírody.

Jak se ukázalo, existují přesvědčivé argumenty pro obě strany.

Argumenty ve prospěch odpovědného zveřejnění

Podívejme se na příklad, kde bylo nejlepší použít odpovědné zveřejnění.

Když mluvíme o kritické infrastruktuře v kontextu internetu, je těžké se o ní vyhýbat protokol DNS Jak změnit servery DNS a zlepšit zabezpečení InternetuPředstavte si to - probudíte se jednoho krásného rána, nalijte si šálek kávy a posaďte se ke svému počítači a začněte s prací na celý den. Než se skutečně dostanete ... Přečtěte si více . To nám umožňuje překládat webové adresy čitelné člověkem (například makeuseof.com) na adresy IP.

Systém DNS je neuvěřitelně komplikovaný, a to nejen na technické úrovni. V tomto systému je hodně důvěry. Věříme, že když zadáme webovou adresu, budeme posláni na správné místo. O integritě tohoto systému prostě jde hodně.

Pokud někdo dokázal narušit nebo ohrozit požadavek DNS, existuje velké riziko poškození. Mohli například posílat lidi na podvodné stránky internetového bankovnictví, což jim umožňuje získávat podrobnosti o online bankovnictví. Mohli zachytit svůj e-mail a online provoz pomocí útoku člověk uprostřed a mohli si přečíst obsah. Mohli by zásadně narušit bezpečnost internetu jako celku. Strašidelné věci.

Dan Kaminsky je uznávaný bezpečnostní výzkumník s dlouhým pokračováním v hledání zranitelných míst ve známém softwaru. Ale on je nejznámější pro objev 2008 možná nejzávažnější zranitelnost v systému DNS, který byl kdy nalezen. To by někomu umožnilo snadno provést otrava cache (nebo spoofing DNS) útok na DNS server. Další technické podrobnosti této chyby zabezpečení byly vysvětleny na konferenci Def Con v roce 2008.

Kaminsky, který si byl dobře vědom důsledků uvolnění takové závažné chyby, se rozhodl to prozradit prodejcům softwaru DNS, kterých se tato chyba týká.

Bylo ovlivněno množství hlavních produktů DNS, včetně produktů vytvořených společnostmi Alcatel-Lucent, BlueCoat Technologies, Apple a Cisco. Tento problém se dotkl také řady implementací DNS, které byly dodány s některými populárními distribucemi Linux / BSD, včetně distribucí pro Debian, Arch, Gentoo a FreeBSD.

Kaminsky jim dal 150 dní na to, aby vytvořili opravu, a tajně s nimi spolupracovali, aby jim pomohli pochopit zranitelnost. Věděl, že tento problém je tak závažný a potenciální škody tak velké, že by byly neuvěřitelně bezohledné jej veřejně uvolnit, aniž by prodejcům poskytlo příležitost vydat náplast.

Mimochodem, zranitelnost byla unikl náhodou bezpečnostní firmou Matsano v blogu. Článek byl stažen, ale byl zrcadlen a jeden den po zveřejnění využít Takto vás hacknou: Murky svět vykořisťujících soupravPodvodníci mohou používat softwarové sady k zneužití zranitelných míst a vytváření malwaru. Ale co jsou to vykořisťující soupravy? Odkud přicházejí? A jak je lze zastavit? Přečtěte si více byl vytvořen.

Kaminskyho zranitelnost DNS v konečném důsledku shrnuje jádro argumentu ve prospěch odpovědného a rozloženého odhalení. Některé zranitelnosti - jako nulové zranitelnosti Co je chyba zabezpečení nulového dne? [MakeUseOf vysvětluje] Přečtěte si více - jsou tak významné, že jejich veřejné uvolnění by způsobilo značné škody.

Existuje však také přesvědčivý argument pro to, aby nedošlo k předběžnému varování.

Případ úplného zveřejnění

Uvolněním zranitelnosti na otevřeném místě odemknete krabici pandory, kde nechvalní jednotlivci jsou schopni rychle a snadno vytvářet exploity a ohrožovat zranitelné systémy. Proč by se tedy někdo rozhodl?

Existuje několik důvodů. Zaprvé, dodavatelé často reagují na bezpečnostní upozornění často velmi pomalu. Tím, že účinně nutí ruku uvolněním zranitelnosti do přírody, jsou více motivováni rychle reagovat. Ještě horší je, že některé mají sklon ne propagovat Proč společnosti udržující porušení tajemství mohou být dobrou věcíS tolika informacemi online se všichni obáváme možného narušení bezpečnosti. Ale tato porušení by mohla být v USA utajena, aby vás ochránila. Zní to šíleně, tak co se děje? Přečtěte si více skutečnost, že dodávali zranitelný software. Úplné zveřejnění je nutí, aby byli k zákazníkům upřímní.

Rovněž to však spotřebitelům umožňuje informovaně se rozhodovat, zda chtějí nadále používat konkrétní zranitelný kus softwaru. Představoval bych si, že by většina nebyla.

Co chtějí prodejci?

Prodejci nemají rádi úplné zveřejnění.

Koneckonců, je to pro ně neuvěřitelně špatné PR a ohrožuje to jejich zákazníky. Snažili se lidi motivovat k tomu, aby odhalili zranitelnosti odpovědně, i když se jedná o programy o odměnách za chyby. Tito byli pozoruhodně úspěšní, s Google platit $ 1,3 milión dolarů pouze v roce 2014.

I když je třeba zdůraznit, že některé společnosti - jako Oracle Oracle si přeje, abyste přestali posílat jejich chyby - tady je důvod, proč je to šílenéOracle je v horké vodě nad zavádějícím blogovým příspěvkem vedoucí bezpečnosti Mary Davidson. Tato demonstrace toho, jak se filozofie zabezpečení společnosti Oracle liší od hlavního proudu, nebyla v komunitě zabezpečení přijata dobře ... Přečtěte si více - odradit lidi od provádění bezpečnostního výzkumu jejich softwaru.

Stále však budou lidé, kteří trvají na úplném odhalení, a to buď z filozofických důvodů, nebo pro vlastní zábavu. Žádný program odměn za chyby, bez ohledu na to, jak velkorysý, tomu nemůže čelit.

Matthew Hughes je vývojář a spisovatel softwaru z anglického Liverpoolu. Málokdy je nalezen bez šálku silné černé kávy v ruce a absolutně zbožňuje svůj Macbook Pro a fotoaparát. Jeho blog si můžete přečíst na adrese http://www.matthewhughes.co.uk a následujte ho na twitteru na @ matthewhughes.