reklama

Je tam džungle. Od trójských koní po červy, phishery až po lékárníky je web zdánlivě plný nebezpečí. Zajištění bezpečnosti si vyžaduje nejen správný software, ale i pochopení toho, jaké hrozby je třeba dávat pozor.

Zde přichází „HackerProof: Váš průvodce zabezpečením PC“. Tento vynikající průvodce, který vám přinesl Matt Smith z vlastní společnosti MakeUseOf, poskytuje objektivní, podrobný, ale snadno srozumitelný návod k zabezpečení počítače.

Na konci této příručky budete přesně vědět, co znamená zabezpečení počítače, a co je důležitější, co musíte udělat, abyste svůj počítač zabezpečili.

Vědění je moc; vyzbrojte se!

Obsah

§1 - Úvod do zabezpečení počítače

§2 - Galerie malwaru

§3 - Nevinné civilizace: Bezpečnost operačních systémůdrát

§4 - Dobré bezpečnostní návyky

§5 - Metody ochrany

§6 - Výběr bezpečnostního softwaru

§7 - Připravte se na nejhorší - a zálohujte!

§8 - Obnova z malwaru

§9 - Závěr

1. Úvod do zabezpečení PC

1.1 Co je to PC Security?

Pojmy „zabezpečení počítače“ nebo „zabezpečení počítače“ jsou v krajním případě nejasné. Říká vám to velmi málo, jako většina obecných pojmů.

Je to proto, že zabezpečení počítače je neuvěřitelně rozmanité pole. Na jedné straně máte profesionální a akademické výzkumné pracovníky, kteří se pečlivě snaží najít a opravit bezpečnostní problémy v celé řadě zařízení. Na druhé straně existuje také komunita vynalézavých počítačových blbců, kteří jsou technicky amatéry (v doslovném smyslu slova - jsou neplacené a nepodporované jakoukoli uznávanou institucí nebo společností), ale jsou vysoce kvalifikované a schopné poskytnout užitečný vstup jejich vlastní.

Zabezpečení počítače souvisí s počítačovým zabezpečením jako celkem, včetně problémů, jako je zabezpečení sítě a Internetová bezpečnost 5 způsobů, jak zkontrolovat zabezpečení vašeho internetového připojeníJe vaše připojení k internetu bezpečné? Chcete-li zůstat v bezpečí a zabezpečení v jakékoli síti, ke které se připojujete, potřebujete vědět. Přečtěte si více . Drtivá většina hrozeb, které mohou napadnout váš počítač, dokáže přežít pouze díky internetu a internetu v některých případech je přežití bezpečnostní hrozby přímo spojeno s bezpečnostní chybou na nějakém špičkovém serveru Hardware. Průměrný uživatel PC však nad tím nemá žádnou kontrolu.

To znamená, že zabezpečení počítače - definované jako ochrana osobního počítače, který vlastníte - má mentalitu pevnosti. Je vaší povinností chránit tvou pevnost před čímkoli, co by mohlo existovat v neznámu za jeho zdmi. Tato mentalita je vyjádřena v termínech používaných společnostmi, které vám chtějí prodat bezpečnostní software pro PC. Slova jako “firewall Tři nejlepší bezplatné brány firewall pro Windows Přečtěte si více „Blokátor“ a „štít“ lze snadno najít v reklamách na PC bezpečnostní software.

Tato slova by měla objasnit účel zabezpečení počítače, ale není tomu tak vždy. Informace přijaté od společnosti, která prodává bezpečnostní software, budou pravděpodobně zkreslené ve prospěch svého produktu, což také způsobí další matoucí problémy.

Tato příručka poskytuje objektivní, podrobný, ale snadno pochopitelný návod k zabezpečení počítače. Na konci této příručky budete přesně vědět, co znamená zabezpečení počítače, a co je důležitější, co musíte udělat, abyste svůj počítač zabezpečili.

1.2 Stručná historie počítačových virů

Počítačové viry nebyly vždy hlavní hrozbou. Nejstarší viry, které se šířily v 70. letech prostřednictvím prvních internetových sítí (jako je ARPANET Takže kdo vytvořil internet? [Vysvětlená technologie] Přečtěte si více ), byly relativně světské programy, které někdy neudělaly nic jiného než zobrazit zprávu na počítačovém terminálu.

Viry nezačaly získávat upozornění jako závažná bezpečnostní hrozba až v polovině a na konci 80. let. Toto období vidělo několik prvních v oblasti počítačových virů, jako je virus mozku, široce považovaný za první virus kompatibilní s IBM PC. Tento virus byl schopen infikovat spouštěcí sektor počítačů MS-DOS, zpomalit je nebo učinit je nepoužitelnými.

Jakmile začalo být známo první malware, počet virů rychle narostl, jak důvtipní hlupáci viděli příležitost zapojit se do online vandalismu a prokázat své technické znalosti svým vrstevníkům. Mediální pozornost vůči virům se stala počátkem 90. let běžnou a v oblasti počítačového viru Michelangelo došlo k prvnímu velkému virovému strachu. Stejně jako stovky počítačových virů po tom, Michelangelo vydal mediální paniku a miliony po celém světě se obávaly, že jejich data budou brzy vymazána. Tato panika se ukázala jako nevhodná, ale zaměřila mediální pozornost na malware, který dosud nezmizel.

Šíření e-mailem Diagnostikujte problémy s e-mailovým serverem pomocí bezplatných nástrojů Přečtěte si více na konci 90. let psal další kapitolu o malwaru. Tato standardní forma komunikace byla a stále je populární metodou, pomocí níž se malware může reprodukovat. E-maily lze snadno odesílat a připojené viry lze snadno zamaskovat. Popularita e-mailu se také časově shodovala s trendem, který se ukázal být ještě důležitější ve vývoji malwaru - vzestup osobních počítačů. Zatímco podnikové sítě obvykle zaměstnává tým lidí placených za dohled nad jejich bezpečností, osobní počítače používají průměrní lidé, kteří nemají žádné školení v této oblasti.

Bez vzestupu osobních počítačů by mnoho bezpečnostních hrozeb, které vzrostly v nové tisíciletí, nebylo možné. Červi by měli méně cílů, rychle by se detekovali trojské koně a nová hrozba, jako je phishing, by byla zbytečná. Osobní počítače dávají těm, kteří chtějí psát škodlivý software, pole plné snadných cílů.

Klíčem je samozřejmě zajistit, že nejste jedním z nich.

2. Galerie malwaru

2.1 Tradiční virus nebo trojský kůň

Malware se ve většině historie rozšířil chybou uživatele; to znamená, že uživatel PC podnikne nějakou akci, aby spustil virus do akce. Klasickým příkladem je otevření přílohy e-mailu. Virus, přestrojený za obrazový soubor nebo jiný běžný typ souboru, se spustí, jakmile uživatel soubor otevře. Otevření souboru může mít za následek chybu nebo se soubor může otevřít jako obvykle, což uživatele klamá, že nic není v pořádku. V každém případě virus potřeboval akci uživatele, aby se rozšířil. Reprodukce je možná ne kvůli bezpečnostní chybě v kódu programu, ale kvůli podvodům.

Na konci 90. let byl tento druh malwaru, běžněji nazývaný virus, zdaleka nejohroženější. Většina lidí byla pro e-mail nováčkem a nevěděla, že otevření přílohy by mohlo infikovat jejich počítač. E-mailová služba byla mnohem méně sofistikovaná: neexistovaly žádné účinné filtry spamu schopné udržet virus obsahující nevyžádané e-maily z doručené pošty ani neexistovala účinná antivirová řešení, která by automaticky kontrolovala e-maily přílohy. V posledních letech díky technologickému pokroku na obou těchto frontách bylo odeslání viru méně efektivní e-mail, ale stále existují miliony lidí, kteří nemají bezpečnostní software a nevadí otevření e-mailu přílohy.

Vzhledem k tomu, že e-mailové viry jsou nyní (relativně) dobře známou hrozbou, stal se design virů kreativní. Viry se nyní mohou „skrýt“ v typech souborů, které většina lidí považuje za bezpečné, například Excel tabulky Jak rozdělit obrovskou tabulku CSV Excel do samostatných souborůJednou z nedostatků aplikace Microsoft Excel je omezená velikost tabulky. Pokud potřebujete zmenšit soubor Excel nebo rozdělit velký soubor CSV, přečtěte si dále! Přečtěte si více a soubory PDF. Je dokonce možné, že virus infikuje počítač prostřednictvím webového prohlížeče, pokud navštívíte webovou stránku obsahující takový virus.

Někteří uživatelé počítačů se mohou pochlubit tím, že vyhnout se viru je prostě věcí zdravého rozumu - pokud nestahujete soubory z neznámých zdrojů a nestahujete e-mailové přílohy, budete v pořádku. S tímto názorem nesouhlasím. Přestože se mnoha hrozbám lze vyhnout opatrně, viry s novými metodami reprodukce a infekce se neustále vyvíjejí.

2,2 trojské koně

Trojské koně, i když se liší od viru ve svém užitečném zatížení, mohou infikovat PC stejnými metodami uvedenými výše. Zatímco se virus pokouší na vašem počítači spustit škodlivý kód, trojský pokus se pokouší umožnit třetí straně přístup k některým nebo všem funkcím vašeho počítače. Trojské koně mohou infikovat počítače téměř jakoukoli metodou, kterou může virus použít. Viry i trojské koně jsou ve skutečnosti často spojeny jako malware, protože některé bezpečnostní hrozby mají vlastnosti spojené s virem i trojským koněm.

2.3 Červi

Termín „červ“ popisuje metodu virové infekce a reprodukce namísto užitečného zatížení. Tento způsob infekce je však jedinečný a nebezpečný, proto si zaslouží svou vlastní kategorii.

Červ je malware, který je schopen infikovat počítač, aniž by uživatel podnikl nějaké kroky (kromě toho, že zapnul počítač a připojil se k internetu). Na rozdíl od tradičního malwaru, který se obvykle snaží skrýt v infikovaném souboru, červi infikují počítače prostřednictvím zranitelnosti v síti.

Stereotypní červ se šíří nevyžádanou kopií spamu I.P. adresy Jak používat falešnou IP adresu a maskovat se onlineNěkdy je třeba skrýt vaši IP adresu. Zde je několik způsobů, jak maskovat vaši IP adresu a maskovat se online pro anonymitu. Přečtěte si více . Každá kopie obsahuje pokyny k útoku na konkrétní chybu zabezpečení v síti. Když je nalezen náhodně cílený počítač se zranitelností, červ použije zranitelnost sítě k získání přístupu do počítače a doručení jeho užitečného zatížení. Jakmile k tomu dojde, červ použije nově infikovaný počítač k spamování náhodnějšího I.P. adresy, začátek procesu znovu.

Klíčem je zde exponenciální růst. Červ Slammer, který byl vydán v lednu 2003, použil tuto metodu k infikování přibližně 75 000 počítačů do 10 minut od svého počátečního vydání. (Zdroj: Kabelové)

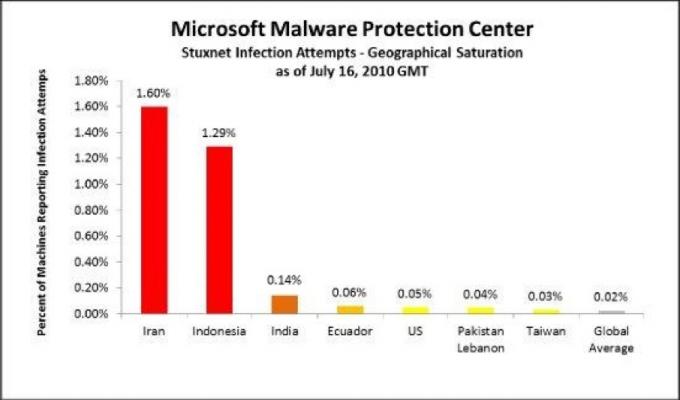

Stejně jako u mnoha počítačových bezpečnostních hrozeb však pojem „červ“ zahrnuje širokou škálu hrozeb škodlivého softwaru. Některé červy se šíří pomocí nedostatků v zabezpečení e-mailu, aby se samy automaticky spamovaly prostřednictvím e-mailu, jakmile infikují systém. Jiní mají extrémně cílené užitečné zatížení. Bylo zjištěno, že Stuxnet, nedávný počítačový červ, má kód, o kterém mnozí věřili, že byl navržen speciálně pro útok na íránský jaderný výzkumný program. (Zdroj: Bruce Schneier)

Odhaduje se, že tento červ infikoval tisíce počítačů, ale jeho skutečné užitečné zatížení je navrženo projeví se až poté, co se červ setká s určitým typem sítě - typ, který Írán používá pro uran Výroba. Bez ohledu na to, kdo byl cílem, sofistikace Stuxnetu je skvělým příkladem toho, jak může automaticky se rozmnožující červ infikovat systémy, aniž by jeho uživatelé měli nejmenší ponětí.

2.4 Rootkity

Zejména ošklivý kousek malwaru, rootkity jsou schopny získat privilegovaný přístup k počítači a skrýt se před běžnými antivirovými kontrolami. Termín rootkit se používá hlavně jako prostředek k popisu konkrétního typu užitečného zatížení. Rootkity mohou infikovat systémy a rozmnožovat se pomocí libovolného počtu taktik. Mohou fungovat jako červi nebo se mohou skrývat ve zdánlivě legitimních souborech.

Například společnost Sony se ocitla v horké vodě, když odborníci na bezpečnost zjistili, že některá hudební CD distribuovaná společností Sony byla dodávána s rootkit, který byl schopen poskytnout administrativní přístup na počítačích se systémem Windows, skrýt se před většinou antivirových kontrol a přenášet data do vzdáleného počítače umístění. Toto bylo zřejmě součástí zavádějícího systému ochrany proti kopírování.

V mnoha ohledech se užitečné zatížení rootkitu snaží dosáhnout stejných cílů jako běžný virus nebo trojský kůň. Užitečné zatížení se může pokusit odstranit nebo poškodit soubory nebo se může pokusit zaznamenat vaše stisknutí kláves, nebo se může pokusit najít vaše hesla a poté je předat třetí straně. To jsou všechny věci, které se virus nebo trojský kůň může pokusit udělat, ale rootkity jsou mnohem účinnější při maskování sebe sama, zatímco vykonávají svou práci. Rootkity ve skutečnosti podvádějí operační systém a pomocí bezpečnostních nedostatků v operačním systému se maskují jako kritické systémový soubor nebo, ve vážných případech, se zapisovat do kritických systémových souborů, což znemožňuje odstranění bez poškození provozu Systém. (Zdroj: Kabelové)

Dobrou zprávou je, že rootkity se obtížněji kódují než většina ostatních typů malwaru. Čím hlouběji se rootkit chce ponořit do operačního systému PC, tím těžší je rootkit bude vytvářet, protože jakékoli chyby v kódu rootkitu by mohly poškodit cílený počítač nebo změnit antivirus software. To může být pro PC špatné, ale v první řadě to překonává snahu skrýt rootkit.

2.5 Phishing a pharming

Svět malwaru v 90. letech vypadá ve srovnání se současností malebně. V té době malware často psali hackeři, kteří chtěli ukázat svůj talent a získat známost mezi svými vrstevníky. Ujma byla vážná, ale často se omezila na napadené počítače. Moderní malware však často není ničím jiným než nástrojem, který zločinci používají k odcizení osobních údajů. Tyto informace pak mohou být použity k únosu kreditních karet, k vytváření falešných identifikací ak provádění nejrůznějších nezákonných činností, které mohou mít vážný dopad na život oběti.

Phishing Získejte okamžitá upozornění na nové počítačové viry a e-maily s phishingem Přečtěte si více a Pharming jsou techniky, které nejlépe ilustrují kriminální prvek bezpečnostních hrozeb PC. Tyto hrozby jsou významné, ale technicky neútočí na váš počítač vůbec. Místo toho používají váš počítač, aby vás oklamal a ukradl důležité informace.

Oba tyto pojmy spolu úzce souvisejí. Pharming je technika používaná k přesměrování osoby na falešný web. Phishing je akt získávání soukromých informací tím, že vystupuje jako důvěryhodný subjekt. Techniky často jde ruku v ruce: pharmingová technika posílá člověka na falešný web, který se potom používá k „phishingu“ soukromých informací od osoby.

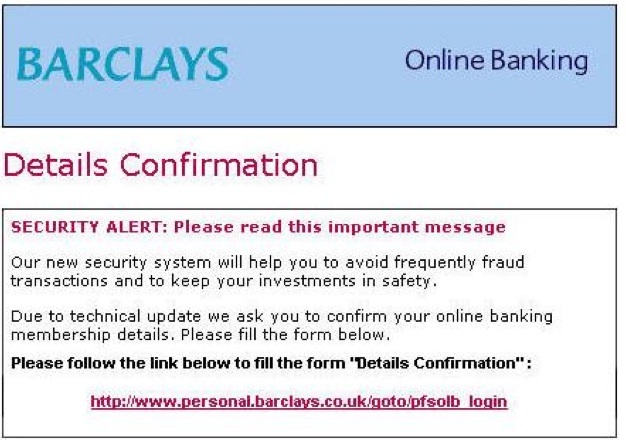

Klasický příklad takového útoku začíná e-mailem, který se zdá být odeslán z vaší banky. V e-mailu je uvedeno, že došlo k podezření na narušení zabezpečení online serverů vaší banky a je třeba změnit své uživatelské jméno a heslo. Dostanete odkaz na to, co se zdá být webem vaší banky. Stránka po otevření v prohlížeči vás požádá o potvrzení existujícího uživatelského jména a hesla a poté zadejte nové uživatelské jméno a heslo. Učiníte tak a web vám děkuje za spolupráci. Neuvědomujete si, že je něco špatně, dokud se příští den nepokusíte přihlásit na web své banky sledováním záložky v prohlížeči.

2.6 Malware - The Catch All

I když jsou výše uvedení podvodníci široce uznáváni jako vážné problémy s určitými vlastnostmi, je tomu tak stále obtížné kategorizovat hrozby, protože ekosystém bezpečnostních hrozeb je rozmanitý a neustále měnící se. To je důvod, proč se termín malware používá tak často: je to dokonalý úlovek pro vše, co se snaží poškodit váš počítač nebo se snaží použít váš počítač k poškození vás.

Nyní, když víte o některých nejčastějších bezpečnostních hrozbách v počítači, možná vás zajímá, co s nimi můžete dělat. Nejlepší místo pro zahájení této diskuse je s operačními systémy.

3. Nevinné civilizace: Bezpečnost operačních systémů

Operační systém, který používáte, má významný dopad na hrozby malwaru, které musíte znát, a na metody, které můžete použít k jejich protiopatření. Malware je ve většině případů naprogramován tak, aby využíval výhody konkrétního zneužití v konkrétním operačním systému. Malware kódovaný tak, aby využíval zranitelnost sítě v systému Windows, nemůže infikovat počítače s OS X, protože síťový kód je velmi odlišný. Podobně virus, který se pokouší odstranit soubory ovladačů nalezené v počítači se systémem Windows XP, nebude mít na počítač se systémem Linux žádný vliv, protože ovladače jsou zcela odlišné.

Myslím, že je přesné říci, že operační systém, který vyberete, má větší dopad na celkovou bezpečnost vašeho počítače než kterákoli jiná jednotlivá proměnná. S ohledem na to se rychle podívejme na některé běžné operační systémy a na to, jak zvládají zabezpečení.

3.1 Windows XP

Systém Windows XP, představený v roce 2001, se rychle stal nejkritičtějším operačním systémem společnosti Microsoft. Miloval se pro své relativně jednoduché rozhraní, které nabídlo vylepšení, ale zůstalo známé uživatelům Windows 95, 98 a ME. Ukázalo se také relativně štíhlé pro nový operační systém Windows a zůstává schopen provozu na starších počítačích, které neumí zvládnout novější operační systémy Windows.

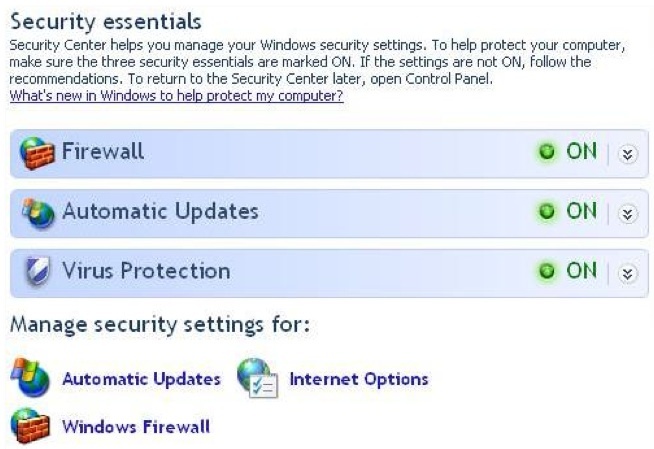

V době jeho vydání systém Windows XP zavedl některá významná vylepšení zabezpečení oproti předchozím operačním systémům Windows. Uzavřelo některé bezpečnostní díry, které usnadňovaly komunikaci se systémy Windows pomocí prázdných síťových účtů nebo certifikačních chyb. Zabezpečení systému Windows XP získalo velký přínos v aktualizaci Windows XP Service Pack 2 zavedením Centra zabezpečení systému Windows, díky němuž bylo dosaženo uživatelům snadněji zjistí, zda jejich počítač se systémem Windows XP byl chráněn softwarem proti malwaru a zda měl příslušné aktualizace zabezpečení nainstalován.

Windows XP je však téměř desetiletý operační systém a v průběhu let ho hackeři neúnavně napadli. Popularita systému Windows XP je jasnou volbou pro malware, který se snaží infikovat co nejvíce počítačů. Kromě toho systém Windows XP jednoduše nemá přístup k řadě vylepšených funkcí zabezpečení, které jsou standardem systému Windows 7.

Celkově je Windows XP nejhorším běžným operačním systémem, který je v současné době k dispozici z hlediska zabezpečení. Postrádá nové bezpečnostní funkce, je dobře pochopen těmito kódovacími malwary a je často napadán.

3.2 Windows 7

Nejnovější operační systém od společnosti Microsoft, Windows 7 je upřesněním silně kritizovaného systému Windows Vista (informace v této části se většinou týkají také systému Vista). Windows 7 není tak snadno ovladatelný jako Windows XP, ale nabízí spoustu nových funkcí, včetně funkcí souvisejících se zabezpečením.

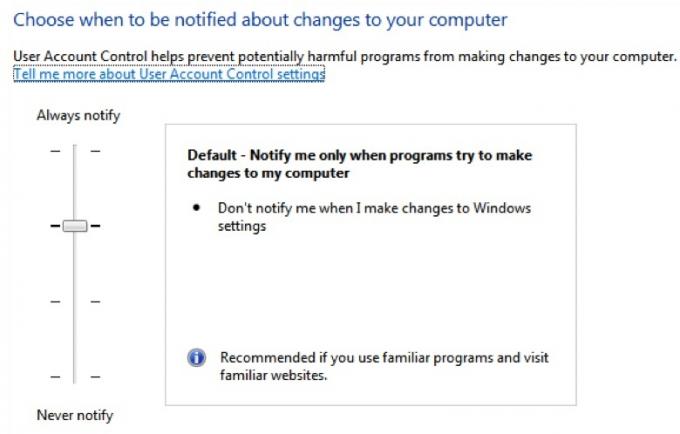

Například Řízení uživatelských účtů je nová funkce, která byla zavedena v systému Vista a také součástí systému Windows 7. Když poprvé dorazil, UAC byl v médiích zesměšňován - Apple o tom dokonce vytvořil reklamu. To je zvláštní krok, protože OS X má podobnou funkčnost a protože UAC je velmi důležité, pokud jde o zabezpečení. Chrání váš počítač tím, že zajišťuje, že programy nemohou získat zvýšená přístupová oprávnění k vašemu systému bez povolení. Před UAC to mohl malware snadno udělat, aniž by uživatel věděl moudřejší.

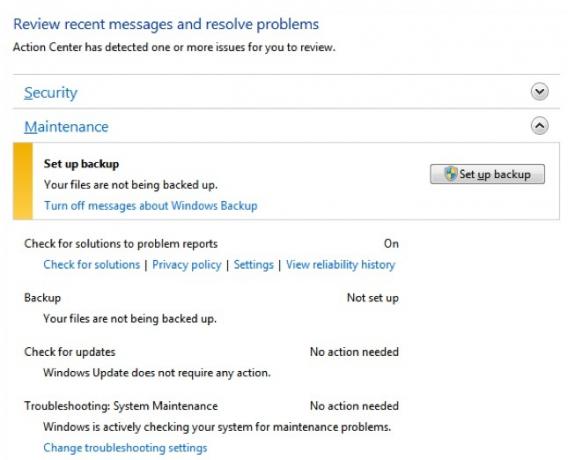

Společnost Microsoft také provedla vylepšení, která dále vylepšují schopnost systému Windows předávat uživatelům důležité informace o zabezpečení. Centrum zabezpečení se nyní nazývá Centrum akcí systému Windows a provádí lepší práci než kdykoli předtím automatickým získáváním důležitých aktualizací a upozorněním uživatelů, když je třeba provést akci. To je zásadní, protože známé bezpečnostní zneužití, které nejsou opraveny, jsou odpovědností bez ohledu na to, jaký operační systém preferujete.

Windows 7 také těží z přístupu k bezpečnosti, který je mnohem rozumnější než přístup, který měl Microsoft při vytváření systému Windows XP. To je zřejmé, když porovnáte počet zneužití zabezpečení, které musel Microsoft napravit během prvního roku vydání systému XP s prvním rokem vydání systému Vista. V systému Windows XP bylo opraveno 65 chyb zabezpečení, zatímco v systému Windows Vista bylo opraveno pouze 36 chyb zabezpečení.

Bohužel Windows 7 zůstává kvůli své popularitě silně zaměřen malwarem. Windows je stále operační systém používaný ve většině světa, takže má smysl se na něj zaměřit pomocí malwaru. Z tohoto důvodu uživatelé Windows 7 stále čelí řadě bezpečnostních hrozeb.

3.3 Mac OS X

Mac OS X se stále cítí moderní, ale je ve své podstatě poměrně starý operační systém. První verze byla vydána v roce 2001, takže byla stejně stará jako Windows XP. Apple však přistupuje k aktualizacím mnohem jinak než Microsoft. Zatímco lidé v Redmondu se obvykle zaměřují na velká vydání, přinášejí nové operační systémy každých pět nebo V průměru šest let posádka Apple aktualizovala OS X osmkrát od počátku operačního systému uvolnění.

Tato vydání obvykle obsahují několik aktualizací zabezpečení a společnost Apple si získala reputaci za poskytování zabezpečení, které je daleko za hranicí bezpečnosti systému Windows. Tato pověst se však při bližším zkoumání spíše rozpadá. Zacílení škodlivého softwaru OS X existuje a Apple musí napravit bezpečnostní chyby přibližně stejnou frekvencí jako Microsoft. Zpráva z roku 2004 od bezpečnostní společnosti známé jako Secunia zjistila, že v předchozím roce byl Mac OS X předmětem 36 zranitelnosti, pouze o deset méně než Windows XP - nicméně vyšší procento zranitelností OS X by mohlo být zneužito prostřednictvím systému Windows XP Internet. (Zdroj: TechWorld)

Nedávno byl Apple nucen vydat řadu hlavních oprav zabezpečení, z nichž poslední se týkalo 134 zranitelností. (Zdroj: FierceCIO).

To neznamená, že Mac OS X není bezpečný. Jednou z výhod, která plyne z dědictví UNIXu OS X, je potřeba se přihlásit jako „root“, aby se provedly změny důležitých souborů a nastavení (UAC Window je v podstatě pokusem o napodobení). Zdá se však, že nešťastný počet uživatelů věří, že OS X je vzhledem ke své relativní nejasnosti imunní vůči bezpečnostním hrozbám. I když existuje určitá míra pravdy, bezpečnostní hrozby pro počítače s OS X existují a mohou být stejně škodlivé jako ty, které se zaměřují na Windows. Zabezpečení systému Mac OS X brzdí také tenký výběr bezpečnostních sad.

3.4 Linux

Většina majitelů PC nikdy nebude používat počítač se systémem Linux. Díky tomu je Linux nyní přístupnější, než tomu bylo v minulosti. Zdarma Linuxové varianty, jako Ubuntu 6 způsobů, jak urychlit pracovní plochu GNOMEGNOME je desktopové rozhraní, které získáte na většině linuxových distribucí. Chcete věci urychlit? Tyto vylepšení zlepší vaše prostředí GNOME. Přečtěte si více a Jolicloud Jolicloud: Stažení operačního systému pro Netbook, který jste hledali Přečtěte si více , nabízejí grafické uživatelské rozhraní, které je robustní a poskytuje základní funkce, které od počítače očekáváte, jako je například schopnost číst váš e-mail a procházet web.

Linux, stejně jako OS X, vyžaduje, aby se uživatelé přihlašovali pomocí „root“ účtu, aby mohli provádět změny důležitých souborů a nastavení. Linux také velmi těží z bezpečnosti cestou nejasností. Uživatelská základna systému Linux je malá a pro zhoršení škodlivého softwaru se uživatelská základna nelepí na konkrétní variantu systému Linux. Ačkoli základní kód je často stejný, dochází k drobným změnám různých variant systému Linux - a mnoho pokročilých uživatelů systému Linux zachází tak daleko, že kóduje vlastní vlastní funkce. Díky tomu je útok na uživatele Linuxu hromadně obtížným a zbytečným návrhem. Pokud chcete získat čísla kreditních karet, cílení na Linux není způsob, jak jít.

Výklenková povaha stolního Linuxu ztěžuje mluvení o jeho zabezpečení. V systémech Linux skutečně existují bezpečnostní chyby a tato zranitelnost není vždy opravena tak rychle jako zranitelnost nalezená v systému Windows. (Zdroj: EWeek) Operační systémy Linux jsou však ve skutečnosti ohroženy bezpečnostními hrozbami méně často a hrozby jsou často méně závažné.

3.5 Shrnutí - Který je nejlepší?

Celkově jsou Mac OS X a Linux jasně lepší než Windows, pokud je bezpečnost měřena frekvencí, se kterou jsou uživatelé ohroženi bezpečnostními hrozbami. To neznamená, že Microsoft spí za volantem. Je to prostě realita našeho světa. Windows je zdaleka nejoblíbenějším operačním systémem a v důsledku toho je malware obvykle kódován k cílení na počítače se systémem Windows.

Na druhé straně mají počítače se systémem Windows přístup k nadstandardním antivirovým sadám a Centrum akcí systému Windows v systému Windows 7 nemá žádný rovnocenný počítač. To znamená, že uživatelé Windows mají pravděpodobně větší pravděpodobnost, že si budou vědomi problému zabezpečení, když se objeví, ale pokus o kvantifikaci je nemožný.

Ať už jsou důvody jakékoli, je nemožné se zbavit skutečnosti, že uživatelé Windows mají větší dopad na malware než uživatelé OS X nebo Linux.

4. Dobré bezpečnostní návyky

4.1 Vyloučení e-mailové schránky Doom

Ah, e-mail. Kdysi to byla pro většinu malwaru primární metoda reprodukce. K e-mailu byl připojen virus, maskovaný jako skvělý program nebo dokument, a poté byl odeslán vesele. Otevřete e-mail a - bam! - jste nakaženi.

V té době se tento druh podvodu jevil jako vrchol triků. Dnes se takové jednoduché prostředky šíření malwaru a infekce zdají kuriózní - bylo by hezké jít zpět do světa, kde zabránění e-mailovým přílohám chránilo váš počítač před většinou hrozby.

Filtry na nevyžádanou poštu a automatická antivirová ochrana znesnadnily účinné šíření škodlivého softwaru prostřednictvím e-mailu a většina uživatelů nyní ví lépe, než otevřít přílohu z neznámého zdroje (a pokud jste to nevěděli lépe - nyní vy dělat!)

Malware však kompenzoval pomocí automatizovaných metod reprodukce, které maskují e-mail se malwarem jako něco, co vypadá důvěryhodně. Například malware, který infikuje počítač vašeho rodiče, vám pak může zaslat e-mail s hlavičkou "Fotografie z nedávné dovolené." Pokud by váš rodič nebyl na dovolené, pravděpodobně byste se podváděli. Rodiče všech však jdou někdy na dovolenou - a pokud se právě vrátili z mezinárodní cesty, můžete otevřít přílohu.

Toto pravidlo platí - pokud je příloha něco, o čemž jste dosud nevěděli, že vám mělo být zasláno, potvrďte před jejím otevřením odesílateli. Případně můžete soubor naskenovat pomocí zvolené anti-malware aplikace. Upozorňujeme však, že žádný bezpečnostní software nedokáže detekovat každou bezpečnostní hrozbu.

Přestože malware je vždy problém, phishing je bezpochyby hrozba, která je v současné době nejnápadnější a těžko odhalitelná. Vždy si dávejte pozor na neočekávané e-maily, které jsou údajně od vaší banky, zaměstnavatele nebo jakékoli jiné instituce. Žádná legitimní instituce vás nikdy nebude žádat o zadání svého uživatelského jména a hesla předložením odkazu zaslaného e-mailem!

Ve skutečnosti je dobrý nápad nikdy přímo neotevírat žádný odkaz, který vám údajně od instituce pošle. Pokud vás například vaše banka kontaktuje, aby vám zaslala měsíční e-výpis, měly by být tyto informace přístupné na hlavní stránce banky a poté přihlášením do vašeho účtu.

4.2 Používání opatrnosti pro bezpečné surfování

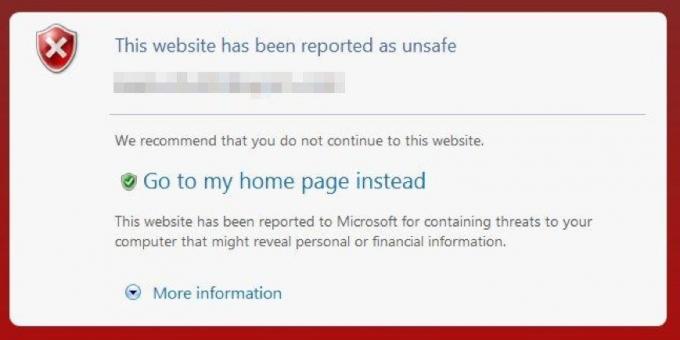

Surfování na webu vždy představovalo určité bezpečnostní hrozby, což je skutečnost, na kterou mnoho uživatelů zapomíná. Stejně jako u e-mailu se často předpokládá, že budete dokonale chráněni, pokud se jednoduše vyhnete otevírání souborů z neznámých zdrojů. Být svědomitý ke stahovaným souborům je samozřejmě velmi dobrý nápad. Ale to samo o sobě nestačí k řádné ochraně vašeho PC.

Většina zneužití zabezpečení, kterých se budete muset starat, existuje kvůli problému se zabezpečením webového prohlížeče nebo důležitého pluginu, jako je Java nebo Adobe Flash. Produkty jako Flash usnadňují webovým vývojářům vytváření interaktivních webových zážitků daleko nad rámec toho, čeho lze dosáhnout jinak, ale přidaná složitost vede k bezpečnosti díry. Jáva Top 5 webových stránek pro příklady aplikací Java Přečtěte si více , Flash, Shockwave, ActiveX a další nástroje pro vývoj webových aplikací byly opraveny znovu a znovu po nalezení bezpečnostních nedostatků. Tyto nedostatky se také nesmejí smát - některé z nich umožňují útoku získat plnou kontrolu nad počítačem pouhým nalákáním osoby na web pomocí škodlivého kódu.

(Zdroj: ESecurityPlanet)

Škodlivé weby se zřídka nacházejí v horní části výsledků vyhledávání Google. Tyto stránky se obvykle šíří prostřednictvím nevyžádané pošty, náhodných zpráv a sociálních médií. Díky tomu se však i důvěryhodný web může někdy stát bezpečnostní hrozbou. Malware může infikovat také webové servery. V některých případech to může vést k šíření malwaru na webových stránkách bez vědomí vlastníka.

Vaše nejlepší ochrana před všemi škodlivými hrozbami je zajistit, aby váš webový prohlížeč a související doplňky byly neustále aktuální - o této otázce se budeme dále bavit v této kapitole.

4.3 Kontrola odkazů - vedou tam, kde si myslíte?

Je moudré dávat pozor na to, jak nakládáte s e-maily a rychlými zprávami, ale jednoduchá zásada bez kliknutí není vždy vhodná, pokud jde o odkazy. Opravdu existují některé weby sociálních sítí - jako Cvrlikání 6 nejlepších nástrojů pro plánování aktualizací Twitteru Přečtěte si více - které jsou silně závislé na odkazech. Bez odkazů by Twitter byl většinou zbytečný.

To staví uživatele do nejisté situace. Na jedné straně může být stránka sociálních sítí, jako je Twitter, zábavná a může usnadnit udržování přehledů o přátelích, s nimiž byste se jinak mohli ztratit. Na druhé straně, pouhé používání webu sociálních sítí může představovat další riziko - a co je ještě horší, odkazy jsou sdíleny pomocí malých adres URL, které vás přesměrovávají na skutečnou webovou stránku.

Naštěstí můžete snadno zjistit skutečné umístění webového odkazu pomocí webové stránky, která vám zvedne závoje, než skutečně kliknete na odkaz. Rád používám TrueURL ale pomocí několika vyhledávání Google můžete najít podobné weby různých typů.

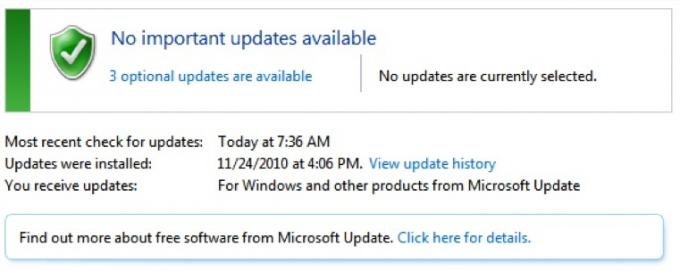

4.4 Aktualizace softwaru - nejdůležitější krok

Většina bezpečnostních hrozeb prospívá kvůli bezpečnostním chybám v softwaru, který lze využít. Při opatrnosti pomůžete udržet počítač mimo potenciálně nebezpečné situace, což znamená, že existuje menší šance na napadení počítače malwarem. Ale to je jen polovina bitvy. Druhá polovina podniká kroky, které zajistí, že váš počítač nebude ohrožen, i když je vystavíte bezpečnostní hrozbě. Jak to děláš? Ujistěte se, že je software vašeho počítače aktuální.

Představte si, že odcházíte ze svého domu do práce. Normálně zamknete dveře, když odejdete. Můžete však občas zapomenout zamknout dveře, aby někdo mohl jednoduše vstoupit do vašeho domu a narušit jeho bezpečnost. Nikdo nezapomene úmyslně zamknout dveře, ale stejně se to stane. Je to chyba.

Softwaroví programátoři také dělají chyby. Jakmile si však uvědomíte, že je chyba často opravena, stejně jako byste se mohli otočit a vrátit se domů, pokud si vzpomenete, že jste nezablokovali dveře. Pokud se však rozhodnete svůj software neaktualizovat, rozhodnete se neotáčet a zamykat dveře. Možná budete moci snížit své riziko umístěním cenností do trezoru, udržováním zavřených záclon a umístěním velkého „BEWARE OF DOG“ na přední trávník. Faktem však zůstává, že vaše dveře jsou odemčené - a protože jste je nezamkli, může každý vstoupit přímo dovnitř.

Doufejme, že to ukazuje, proč je důležité udržovat software aktuální. Podle mého názoru je udržování aktualizovaného softwaru jediným nejdůležitějším bezpečnostním zvykem, který může člověk kultivovat. Vždy je možné, že budete jednou z těch nešťastných zásahů bezpečnostní vadou, než bude tato chyba známa a opravena. Většina společností však dnes rychle reaguje na problémy se zabezpečením, takže vaše aktualizace softwaru výrazně zvyšuje vaši bezpečnost.

4.5 Používejte antivirovou ochranu

Svým způsobem by tento tip mohl jít beze slova. Přesto jsem mnohokrát hovořil s kolegy geeky, kteří se podle mého názoru považovali za příliš chladné pro anti-malware aplikace. Jsou to jen podvody, argumentovali - nebudete mít malware, pokud neděláte nic hloupého.

V tomto průvodci jsem diskutoval, proč je tento předpoklad nesprávný. Pravda je, že ochrana před malwarem není tak jednoduchá jako vyhýbání se přílohám e-mailů a pozor na navštívené webové stránky. Komplexní zabezpečení počítače vyžaduje komplexní přístup - a to včetně sad antivirového softwaru, bran firewall a dalších programů. Dostupný bezpečnostní software je stejně rozmanitý jako hrozby, proti kterým chrání, takže se podívejme na to, co je k dispozici.

5. Metody ochrany

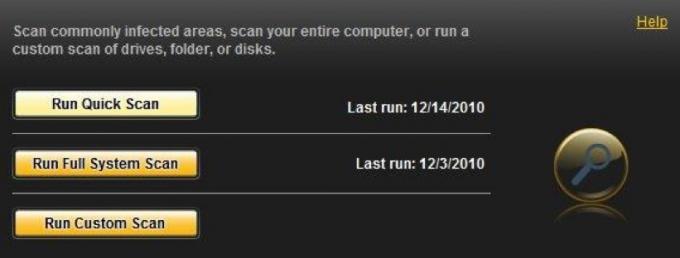

5.1 Software proti malwaru

V kapitole 2 jsme se podívali na různé typy malwaru, které by mohly infikovat váš počítač. Z těchto hrozeb jsou první tři antivirový software, který je navržen speciálně pro zachycení a ochranu.

Na trhu existuje celá řada produktů proti malwaru - příliš mnoho na jejich uvedení zde. Tyto programy však mají společný účel. Existují k detekci a odstranění malwaru, který mohl infikovat váš počítač.

Také se snaží omezit poškození, které malware může způsobit, tím, že „karanténní“ napadené soubory v okamžiku, kdy jsou objeveny.

Většina antivirového softwaru o tom jde několika způsoby. První a nejstarší metoda je detekce podpisu. Tato forma detekce zahrnuje skenování souboru a hledání kódu, o kterém je známo, že jej používá konkrétní malware. Tento způsob detekce je spolehlivý, ale nedokáže se vypořádat s úplně novými hrozbami. Podpis lze zjistit pouze poté, co byl přidán do databáze známých hrozeb proti malwaru a hrozba se obvykle nestane známou, dokud není již vydána.

Takzvaná ochrana v reálném čase je také oblíbenou metodou odlovu malwaru v aktu. Tato forma ochrany se nespoléhá na podpisy, ale monitoruje chování softwaru běžícího na vašem PC. Pokud se určitý program začne chovat podivně - pokud žádá o povolení, neměl by být, nebo se pokouší provést změny na soubory, které jsou neobvyklé - je to zaznamenáno a podniknou se kroky k zastavení programu, který způsobí jakékoli ruckus ve vašem systému souborů. Různé společnosti implementují ochranu v reálném čase různými způsoby, ale cíl zachycení malwaru v aktu je stejný.

Další novější formou detekce, která debutovala v některých produktech, jako je Panda Cloud Antivirus a Norton Internet Security 2010, je cloudová ochrana. Tato metoda se zaměřuje na původ malwaru, jako jsou konkrétní soubory a odkazy. Pokud někdo, kdo používá software proti malwaru, otevře soubor a je infikován virem, je tento název souboru zaznamenán jako hrozba a tyto informace jsou zpřístupněny. Cílem je zabránit uživatelům v otevírání souborů nebo následujících odkazů, které mohou obsahovat bezpečnostní hrozbu.

Jakmile je hrozba detekována, je obvykle „v karanténě“, aby se zajistilo, že se hrozba nemůže šířit. Potom se můžete pokusit tuto hrozbu odstranit. Anti-malware software často není schopen odstranit všechny hrozby, které detekuje, ale vaše bezpečnost je obvykle neporušená, dokud hrozba zůstává v karanténě.

Většina stížností uložených proti softwaru proti malwaru se týká nových hrozeb. Anti-malware software je známým prvkem a může jej obejít nový malware. Proto je anti-malware software aktualizován s extrémní frekvencí - nové hrozby jsou objevovány neustále. To však neznamená, že antivirový software je k ničemu. Počet známých hrozeb daleko převyšuje počet neznámých.

Musíte si však dát pozor na software, který kupujete nebo stahujete. Zdá se, že mezi nejúčinnějšími a nejméně účinnými výrobky existuje velká propast a míra inovací je vysoká. Například, Norton byl hrozný jen před několika lety, ale produkty Norton 2010 byly vynikající. Aktuální informace a recenze o antivirovém softwaru najdete v AV-Comparatives (av-comparative.org), neziskové organizaci, která se zabývá objektivním testováním bezpečnostních produktů na PC.

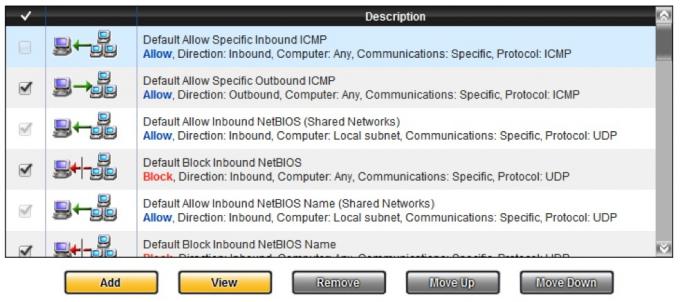

5.2 Firewally

Značný počet nejzávažnějších bezpečnostních hrozeb počítače závisí na aktivním připojení k internetu, aby mohl fungovat. Poškození pevného disku je obrovská bolest v zadku, ale můžete proti němu chránit udržením zálohy. Pokud se vám však podaří získat číslo vaší kreditní karty nebo jiné citlivé osobní údaje, může škoda přesahovat i daleko za počítač. K tomu může dojít pouze v případě, že malware nainstalovaný v počítači zpřístupní vaše informace třetí straně. Tato data jsou obvykle přenášena nejjednodušším možným způsobem - internetem.

Tomu brání firewall. Brána firewall je software v počítači, který monitoruje data odesílaná do a z počítače. Může selektivně blokovat určité informace, nebo může (obvykle) úplně zastavit vaše připojení k internetu a zcela přerušit tok informací.

Firewally jsou důležitou součástí zabezpečení internetu. Ve skutečnosti je tak důležité, že Windows je standardně dodáván s firewallem. Bez brány firewall bude malware moci volně přenášet data třetím stranám a malware se reprodukuje zasíláním kopií náhodnému I.P. adresy budou s větší pravděpodobností získat přístup k vašim PC.

Protože počítače se systémem Windows jsou nyní dodávány s bránou firewall, nemusíte nutně kupovat bránu firewall třetí strany. Existuje také spousta volných možností - nejen pro operační systémy Windows, ale také pro operační systémy OS X a Linux. Díky tomu jsou produkty známé jako Internet Security Suites obvykle součástí brány firewall.

Důrazně doporučujeme udržovat na vašem počítači nainstalovaný firewall. Brána firewall je často schopna omezit škody způsobené malwarem, i když antivirový software nedokáže detekovat nebo zastavit hrozbu.

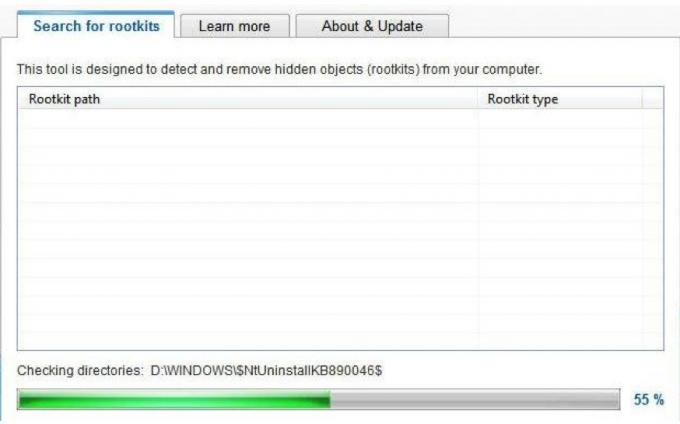

5.3 Zabijáci rootkitů

Anti-malware software by měl detekovat a karanténní rootkity, stejně jako by to ohrozilo jakékoli další malware. Povaha rootkitů však často ztěžuje obecnému anti-malware programu detekovat rootkit. I když je hrozba detekována, anti-malware program nemusí být schopen ji odstranit, pokud rootkit se vložil do kritických systémových souborů jako prostředek k detekci úniku a prevenci odstranění.

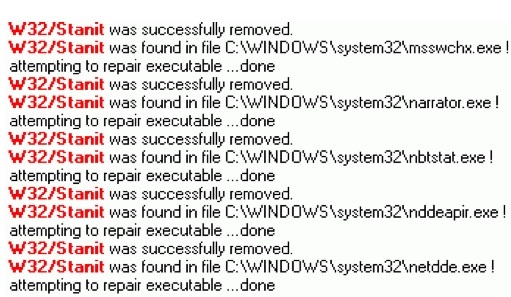

Tam přicházejí specializovaní zabijáci rootkitů. Tyto programy jsou speciálně navrženy tak, aby nalezly a odstranily rootkit, i když je rootkit navinut do kritických systémových souborů. Snad nejznámějším programem tohoto typu je MalwareBytes Anti-Malware, který se stal populárním před několika lety, když hrozba, kterou tato metoda útoku představuje, krátce vstoupila do sloupců technických zpráv síť. Od té doby se MalwareBytes stal obecnějším programem proti malwaru.

Existuje také řada zabijáků rootkitů, které jsou vytvořeny tak, aby odstranily konkrétní rootkit. To je někdy vyžadováno kvůli složitosti některých rootkitů, které se skrývají v systémových souborech, které nelze změnit bez poškození operačního systému. Programy určené k boji proti konkrétnímu rootkitu obvykle tak činí obnovením souborů do výchozího stavu nebo pečlivým vymazáním kódu, o kterém je známo, že patří do rootkitu.

Ani tato řešení však ne vždy uspějí. Někteří odborníci v oblasti IT přistupují k rootkitům s politikou spálené země. Jakmile je systém infikován, raději jednoduše přeformátují jednotku a přeinstalují operační systém. To není špatný nápad a je to další důvod, proč byste měli vždy uchovávat zálohu svých souborů. Přeformátování pevného disku a přeinstalování operačního systému je někdy rychlejší a snadnější proces než pokus o odstranění rootkitu.

5.4 Sledování sítě

Mít a domácí síť Připojte se k domácím počítačům odkudkoli s DynDNS Přečtěte si více může být neuvěřitelně užitečné. Může být použit k přenosu souborů mezi počítači v blesku a poskytování přístupu k internetu k řadě zařízení jiných než PC, jako jsou herní konzole a přehrávače Blu-Ray.

Sítě mohou být také náchylné k narušení, avšak bezpečnostní hrozba PC, která se týká jak malwaru, tak hackerství. Bezdrátové sítě jsou obzvláště zranitelné, protože bezdrátová síť podle definice vysílá data přes vzdušné vlny ve všech směrech. Pokud jsou tato data šifrována, bude pro lidi obtížnější číst - ale crackovací šifrování není nemožné.

Udržování karet v síti vám pomůže zajistit, aby se k ní neobjevila žádná podivná zařízení. Normálně to můžete udělat při pohledu na MAC adresy Zkontrolujte, zda je vaše bezdrátová síť bezpečná pomocí AirSnare Přečtěte si více které jsou připojeny k routeru a porovnávají je s MAC adresami zařízení, která vlastníte (MAC adresa je obvykle vytištěna na těle zařízení). Je však možné zkopírovat adresu MAC a většina směrovačů neposkytuje podrobný protokol zařízení, která se k vaší síti připojila v minulosti.

Některé sady zabezpečení Internetu to opravují pomocí softwaru pro monitorování sítě, který může mapovat vaši síť, poskytovat informace o každém detekovaném zařízení, a tato data rozložte na mapě sítě, která vám přesně ukáže, která zařízení jsou k vaší síti připojena a jaké prostředky jsou připojena. Software pro monitorování sítí je také obvykle schopen omezit přístup k jakýmkoli novým zařízením, pokud by byla detekována, nebo omezit přístup zařízení běžně připojených k vaší síti.

Ne každý potřebuje takovou ochranu. Kabelové domácí sítě ji zřídka potřebují využívat a uživatelé, kteří vlastní pouze jeden počítač, ji také nepotřebují (jeden počítač netvoří síť). Na druhé straně uživatelům s bezdrátovými sítěmi nebo velkými kabelovými sítěmi bude pravděpodobně tento software užitečný.

5.5 Ochrana proti phishingu

Jak je uvedeno v kapitole 2, phishing je jednou z nejnovějších a nejzávažnějších bezpečnostních hrozeb, kterým dnes uživatelé počítačů čelí. Na rozdíl od většiny předchozích hrozeb phishing necílí na váš počítač. Zaměřuje se na vás - váš počítač je jednoduše nástroj, který se používá k páchání zločinu proti vám.

Phishing funguje tak dobře, protože kvalita podvodů používaných phishery je často vynikající. Dobrý podvodníci phishingu mohou vytvořit falešný portál internetového bankovnictví, který vypadá stejně jako ten, který obvykle používáte při návštěvě webových stránek vaší banky. Pokud nevěnujete pozornost, můžete své osobní údaje zadat bez přemýšlení. Přiznejme si to - všichni máme dny volna. Jedno sklouznutí poté, co se vrátíte domů z dlouhého pracovního dne, může mít za následek všechny druhy zmatků.

Podvod není nikdy dokonalý. Phishingové mohou být schopni vytvářet autenticky vypadající e-maily a weby, ale ve skutečnosti nemohou poslat e-mail z vaší banky nebo použít stejnou adresu URL, jako jsou stránky, které napodobují. Pro lidské oko může být obtížné rozlišit falešnou e-mailovou adresu nebo URL od skutečné - ale software dokáže toto rozlišení provést tak rychle, jak můžete mrknout.

Ochrana proti phishingu je relativně nová oblast, ale většina sad zabezpečení Internetu nyní obsahuje software proti phishingu. Užitečnost této funkce obvykle závisí na technicky zdatném uživateli. Buďte upřímní - pokud vám někdo zaslal falešnou adresu URL webových stránek vaší banky změnou pouze jedné postavy, zachytili byste ji? Víte, proč některé webové stránky končí takovými jako .php a proč je to důležité? Znáte rozdíl mezi http a https?

Pokud je odpověď na tyto otázky „ne“, měli byste si stáhnout bezplatný anti-phishingový software nebo zvážit nákup sady Internet Security Suite s anti-phishingovou funkcí. Nejprve si přečtěte recenzi softwaru. Protože je tento typ ochrany nový, zůstává zde mnoho prostoru pro inovace - a také prostor pro chyby.

6. Výběr bezpečnostního softwaru

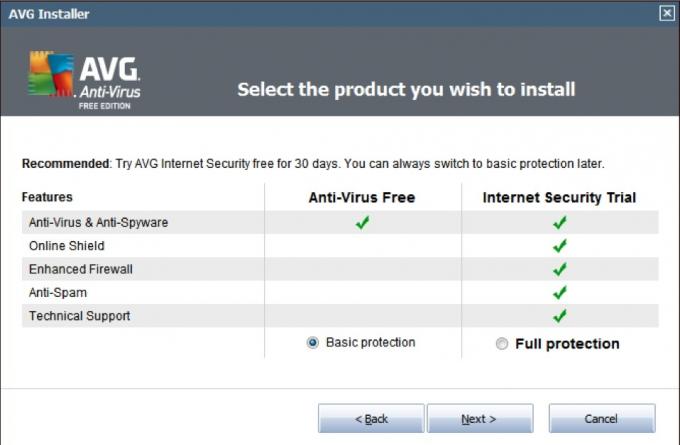

6.1 Jaké produkty nabízejí jakou ochranu?

V předchozí kapitole jsme probrali nejdůležitější formy ochrany. Vědět, co potřebujete, je jedna věc - najít ji je však jiná. Marketing související s bezpečností PC je součástí důvodu, proč může být pro laika tak obtížné porozumět oboru. Společnosti často nazývají stejné funkce různými jmény.

Nejzákladnější forma běžně prodávaného bezpečnostního softwaru pro PC je známá jako antivirus. Antivirové produkty se obvykle prodávají s kombinací slova Antivirus a obchodní značky společnosti. Norton Antivirus, McAfee Antivirus, AVG Antivirus atd. Antivirové programy obvykle odpovídají definici anti-malwaru uvedené v této příručce. Zaměřeny jsou viry, trojské koně, rootkity a další hrozby. Většina antivirových produktů neobsahuje bránu firewall a obvykle nejsou zahrnuty funkce, jako je monitorování sítě a ochrana před phishingem.

Dalším krokem je sada zabezpečení Internetu. Stejně jako u antivirového softwaru se sady zabezpečení Internetu obvykle prodávají spolu s obchodním názvem společnosti pod názvem Internet Security. Internetové bezpečnostní sady obvykle zahrnují firewall a anti-phishingovou ochranu (která se místo toho nazývá ochrana identity nebo zabezpečení identity). Některé zahrnují také monitor sítě Nejlepší 3 nástroje pro analýzu a diagnostiku přenosných sítí Přečtěte si více . Internetová zabezpečení mohou přidávat funkce proti malwaru, které základní antivirový produkt nemá, jako je například automatická antivirová kontrola jakéhokoli souboru, který vám byl zaslán e-mailem nebo instant messengerem.

Poslední úroveň ochrany je pod mnoha jmény. Trend Micro používá termín Maximální zabezpečení, zatímco společnost Symantec nazývá svůj produkt Norton 360. Pokud produkt zabezpečení Internetu od společnosti postrádal anti-phishingové funkce nebo síťový monitor, produkt třetí úrovně to obvykle přidá. Tyto produkty také obvykle zahrnují pokročilé funkce zálohování určené k minimalizaci poškození způsobeného virem, který útočí na váš operační systém.

Co byste tedy měli koupit? Je těžké přijít s definitivním verdiktem, protože vlastnosti těchto produktů se v jednotlivých společnostech liší. S tím však bude průměrný uživatel pravděpodobně nejlépe obsluhovat sadu zabezpečení Internetu. Pokud si nejste jisti, jaké funkce konkrétní společnosti mají, zkontrolujte jejich web. Obvykle najdete graf, který obsahuje seznam funkcí, které každý produkt dělá a nemá.

6,2 zdarma vs. Placené zabezpečení

Samozřejmě existuje debata o nutnosti zakoupení antivirového řešení na prvním místě. Antivirový software je poměrně levný, zejména pokud čekáte na prodej. Není neobvyklé vidět, že kancelářské obchody doslova rozdávají kopie antivirového softwaru - někdy s poštovní slevou a někdy i bez. I když si pořídíte kopii bezpečnostního programu pro PC zdarma, budete muset zaplatit roční poplatek za předplatné. Tento poplatek se obvykle rovná maloobchodnímu MSRP produktu.

Platit 40 $ ročně není moc, ale na druhou stranu to nemusí být 40 $. Bezplatná antivirová řešení a brány firewall existují a fungují celkem dobře. Například Avast! Antivirus zdarma byl testován v řadě AV-Comparatives Roundups. Zatímco bezplatný antivirový program nikdy nebyl na prvním místě, byl konkurenceschopný s placenými antivirovými řešeními. Při antivirovém testu na vyžádání chybělo méně vzorků malwaru než antivirový software od společností Symantec, Trend Micro, Kaspersky a dalších známých bezpečnostních společností v PC. (Zdroj: AV Porovnání)

Volné brány firewall Tři nejlepší bezplatné brány firewall pro Windows Přečtěte si více jsou také k dispozici. Firewall zóny Alarm je již dlouho oblíbený a přestože časem ztratil svůj náskok, je to stále dobrá volba. Další možnosti jsou k dispozici od společností, jako jsou PC Tools, Comodo a další. Možnosti ochrany proti phishingu a monitorování sítě jsou také k dispozici zdarma.

Je možné zdarma zajistit adekvátní ochranu vašeho počítače a výhoda z toho je zřejmá - na další věci budete muset utratit více peněz. Spojení bezplatných antivirových, firewallových a síťových monitorovacích řešení však není myšlenkou zábavy pro každého. Bezplatný bezpečnostní software je také často o něco méně komplexní než placené možnosti - ve skutečnosti je to tak někdy záměrné rozhodnutí o designu, protože některé společnosti, které nabízejí bezplatné možnosti, nabízejí také placené upgrady. Avast! Například Antivirus zdarma dokáže detekovat a odstraňovat viry, ale verze Pro obsahuje lepší ochranu před webovými hrozbami.

6.3 Ideální bezplatná sada zabezpečení Internetu

Posouzení široké škály možností placeného zabezpečení počítače je nad rámec této příručky. Jak již bylo uvedeno výše, důrazně se doporučuje, aby čtenáři zkontrolovali AV-Comparatives, kde najdete nejnovější informace o účinnosti škodlivého softwaru. PCMag.com a CNET jsou další dva weby, které neustále poskytují užitečné recenze bezpečnostního softwaru.

Informace o bezplatném bezpečnostním softwaru však mohou být o něco těžší a nízká cena zdarma ovlivňuje celkovou kvalitu dostupných možností. Existuje několik bezplatných možností, které bych nikomu nikdy nedoporučoval. Musíte si také dát pozor na možnosti nalezené prostřednictvím Google a dalších vyhledávačů, protože to nejsou vždy legitimní programy. Všichni jsme se setkali s vyskakovacími reklamami s hlášením „Stop! Na vašem počítači jsme zjistili 5 virů!!! “ Software, který tyto reklamy propagují, je obvykle maskován jako bezpečnostní software.

Abychom vám věci zjednodušili, přicházím s třemi bezplatnými programy, které vám pomohou chránit váš počítač před různými hrozbami.

Avast! Antivirus zdarma nebo Microsoft Security Essentials

K dispozici je několik příslušných bezplatných antivirových programů, ale Avast! Antivirus zdarma vyjde na vrcholu. Tento program byl testován společností AV-Comparatives. Získal hodnocení Advanced + v posledním testu On-Demand a hodnocení Advanced v posledním testu Proactive. Tato hodnocení by nebyla pro placený program špatná a jsou vynikající pro software, který je k dispozici zdarma. Avast! Antivirus zdarma je také relativně intuitivní, takže se nemusíte trávit spoustou času snahou seznámit se s programem.

Avast funguje velmi dobře v testech bezpečnostního softwaru, ale mohlo by dojít k určitému vylepšení rozhraní. Microsoft Security Essentials je skvělou volbou, pokud chcete něco intuitivního. V testování AV-Comparatives se neřadí tak vysoko jako Avast, ale obdrželo hodnocení Advanced, což ho srovnává s mnoha placenými antivirovými řešeními.

ZoneAlarm Free Firewall

ZoneAlarm byl před deseti lety velkým programem, když program poprvé debutoval. V té době většina uživatelů nevěděla, co je firewall nebo proč to může být potřeba. Od té doby přicházelo a odcházelo mnoho konkurenčních bezplatných firewallů, ale ZoneAlarm zůstává jedním z nejpopulárnějších. Je to silný, snadno pochopitelný firewall. Nabízená odchozí ochrana je obzvláště důležitá - zabráníte tak malwaru v odesílání informací třetí straně, pokud infikuje váš počítač. ZoneAlarm také obsahuje panel nástrojů proti phishingu.

BitDefender Anti-Phishing

Pokud se vám nelíbí panel nástrojů proti phishingu, který je součástí ZoneAlarm, můžete zkusit možnost BitDefenderu. Tento panel nástrojů pro Internet Explorer a Firefox poskytuje ochranu v reálném čase proti webům, které se mohou pokoušet phishingovat vaše osobní údaje. Poskytuje také ochranu proti odkazům odeslaným prostřednictvím MSN nebo Yahoo instant messenger.

7. Připravte se na nejhorší - a zálohujte!

7.1 Význam záloh

Implementace komplexní bezpečnosti PC vás ochrání před velkou většinou hrozeb. Většina malwaru a dalších bezpečnostních hrozeb využívá konkrétní cestu útoku a jakmile to víte, můžete podniknout protiopatření. Přesto ani nejlepší obrana není neproniknutelná. Je možné, že se z jakéhokoli důvodu ocitnete napadeni zvláště chytrými hackery, kteří mohou obejít vaši bezpečnost a poškodit váš počítač. Nebo můžete být zasaženi nultým útokem, bezpečnostní hrozbou, která se rychle šíří pomocí dosud neznámého zneužití, které nebylo opraveno.

V každém případě je důležité uchovávat zálohu důležitých informací. Záloha je kopie důležitých dat, která jsou umístěna na samostatném digitálním nebo fyzickém místě. Jedním ze způsobů, jak zálohovat data, je kopírování rodinných fotografií na sekundární pevný disk počítače. Umístění těchto fotografií na CD ROM Připojte obrazové soubory CD nebo DVD prakticky pomocí přenosné aplikace Přečtěte si více a pak uložení tohoto CD do bankovního zámku je také příkladem zálohování dat.

Tyto dva příklady jsou polární protiklady. Jeden je velmi jednoduchý, ale také ne příliš bezpečný, zatímco druhý je velmi bezpečný, ale nepohodlný. Mezi těmito dvěma extrémy existuje mnoho možností.

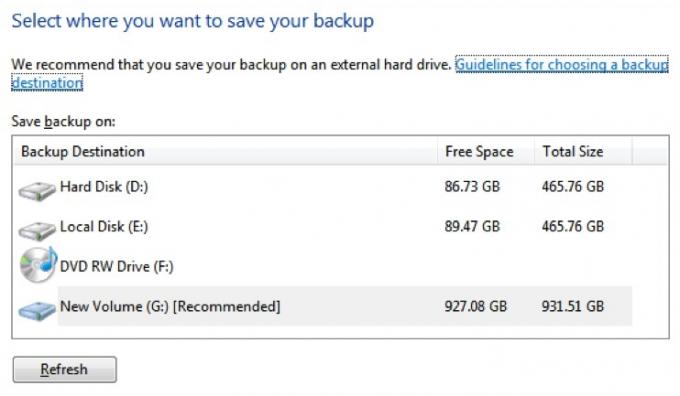

7.2 Možnosti zálohování

V jádru zálohování dat není nic jiného než vytvoření kopie dat a jejich umístění někde vedle původního umístění. Jednoduše umístění souborů do složky na sekundárním interním pevném disku je nejjednodušší způsob, jak zálohovat data. To však není velmi bezpečné. Malware může snadno infikovat sekundární jednotku a poškozené soubory, pokud by k tomu bylo naprogramováno. Tato metoda neudělá nic pro ochranu vašich souborů před přístupem prostřednictvím trojského koně.

Pokud jde o ochranu před viry, je důležitá izolace od počítače. Čím více je záloha izolovaná od počítače, tím menší je šance, že malware bude mít přístup k záloze a poškodí ji. S ohledem na to existuje několik možností zálohování, které vynikají od ostatních.

Externí pevné disky

An externí pevný disk 4 věci, které potřebujete vědět při nákupu nového pevného disku Přečtěte si více nebo palcová jednotka (pokud je velikost souborů, které je třeba zálohovat, dostatečně malá), je jednoduchý způsob, jak vytvořit zálohu, pokud externí pevný disk není aktivně připojen k počítači. Externí pevné disky poskytují rychlé přenosové rychlosti, zkracují čas potřebný k přenosu dat a mohou ukládat obrovské množství informací. Mnoho externích pevných disků je nyní dostatečně velké na to, aby replikovalo všechna data na interní pevný disk, což umožňuje co nejbolestivější obnovu.

Hlavním problémem externího pevného disku je jeho charakter plug-and-play. Připojením externí jednotky k počítači okamžitě vytvoříte připojení, které pak můžete použít k přenosu malwaru na jednotku. Pokud pro zálohování používáte externí jednotku, měli byste před připojením spustit v počítači kontrolu malwaru.

Optické formáty

I když jsou dnes považovány za staromódní metodu zálohování dat, disky CD a DVD-ROM zůstávají jednou z nejbezpečnějších možností zálohování. Pokud vytvoříte disk pouze pro čtení, nebude v budoucnu možné, aby kdokoli v budoucnu zapisoval na disk další údaje, což zabrání malwaru vstoupit na disk bez vašeho vědomí. Samozřejmě budete muset vytvořit nový disk pokaždé, když vytvoříte zálohu, ale CD / DVD-ROM lze zakoupit ve 100 balících za 20 USD ve většině obchodů s elektronikou.

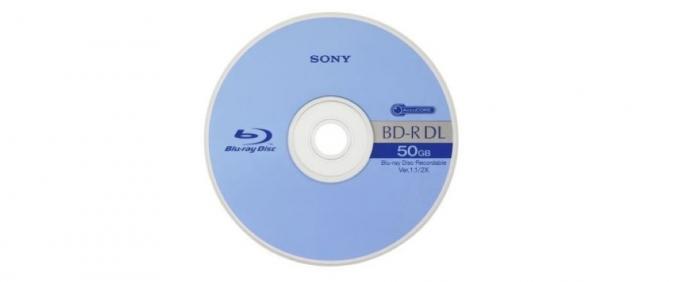

Úložná kapacita je omezením této volby. Na standardním disku CD lze uložit přibližně 650 megabajtů dat, zatímco DVD dosahuje vrcholu téměř 5 gigabajtů. Blu-Ray, nejnovější společný formát, může uložit až 50 gigabajtů na dvouvrstvý disk, ale jednotlivé disky BD-R DL jsou mezi 10 a 20 $.

Online zálohování

V posledních několika letech se objevilo množství online zálohovacích služeb, jako jsou Carbonite a Mozy. Pro online zálohování lze použít i online synchronizační služby, jako je Dropbox. Tyto služby nabízejí bezpečné umístění mimo úložiště dat. To poskytuje vysoký stupeň zabezpečení dat, protože existuje malá šance, že tyto informace budou automaticky napadeny škodlivým softwarem.

Na druhé straně jsou online záložní služby náchylné k útoku prostřednictvím keylogger Jak podvádět Spyware Keylogger Přečtěte si více nebo trojan. K vašim datům bude mít přístup kdokoli, kdo zjistí vaše uživatelské jméno a heslo. Prakticky všechny online zálohovací služby mohou obnovit smazaná data na omezenou dobu, takže je nepravděpodobné, že by někdo mohl vaše soubory trvale zničit. Mohou však být schopni načíst vaše soubory a přečíst je.

Náklady na online zálohování se mohou časem zvyšovat. Plány zálohování Carbonite () vycházejí za 54,95 $ ročně, zatímco Dropbox účtuje 10 $ měsíčně za pouhých 50 gigabajtů úložného prostoru.

Osobně doporučuji strategii dvou částí kombinující externí pevný disk NEBO online záložní službu s disky DVD-ROM. Disky DVD-ROM nemusí mít všechny vaše informace - jen věci, které si opravdu nemůžete dovolit ztratit, jako jsou obchodní záznamy. Pokud uvažujete o pevném disku, podívejte se do našeho článku Makeuseof.com 4 věci, které potřebujete vědět při nákupu nového pevného disku 4 věci, které potřebujete vědět při nákupu nového pevného disku Přečtěte si více .

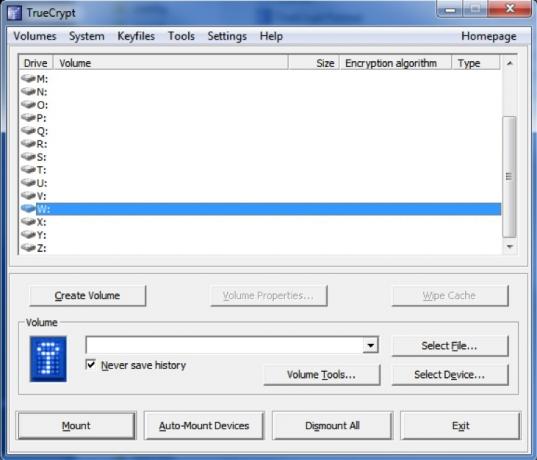

7.3 Zabezpečení souborů pomocí šifrování

Další ochranou, kterou lze použít k zálohování a ochraně dat, je šifrování. Šifrování je proces kódování souboru pomocí specifického algoritmu. Po zakódování je soubor nečitelný, pokud není dešifrován zadáním správného hesla. Šifrované soubory lze smazat, ale nelze je přečíst. Ve většině případů jsou zabezpečené, i když jsou přeneseny z vašeho PC do PC třetí strany.

Šifrování Pět online šifrovacích nástrojů k ochraně vašeho soukromí Přečtěte si více může nebo nemusí chránit vaše informace před útokem malwaru. Mnoho útoků škodlivého softwaru, které poškozují soubory v počítači, útočí na soubory určitých formátů. Malware by mohl nahradit obsah všech textových dokumentů větou „Byl jste hacknut !!!“ například. Pokud jsou soubory zašifrovány, není tento druh modifikace možný. Na druhé straně šifrování nezabrání úplnému smazání souborů.

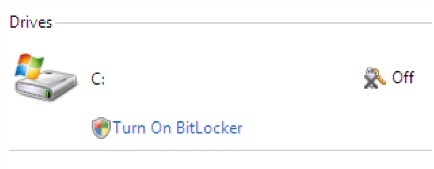

Pokud je externí pevný disk zálohou proti ztrátě dat, šifrování je záloha proti krádeži dat. Není ani obtížné implementovat. Windows 7 Ultimate přichází s integrovanou funkcí šifrování nazvanou BitLocker a kdokoli si může stáhnout a nainstalovat TrueCrypt (//www.makeuseof.com/tag/encrypted-folders-truecrypt-7/ Jak vytvořit šifrované složky, které ostatní nemohou zobrazit pomocí Truecrypt 7 Přečtěte si více ), extrémně silný freewarový šifrovací program.

Ne každý musí své soubory zašifrovat. Moje babička například na svém počítači nic nedělá, ale hraje solitaire a posílá e-maily, takže nepotřebuje šifrování. Šifrování se doporučuje uživatelům, kteří na svém počítači ukládají citlivá data po dlouhou dobu. Například by bylo dobré zašifrovat daňové záznamy z minulosti, pokud si je ponecháte v počítači. Informace o těchto souborech by byly pro zloděje identity velmi užitečné.

7.4 Jak často bych měl zálohovat?

Prvním krokem je nákup něčeho, co lze použít pro zálohu. Druhým krokem je zálohování dat. Je běžné, že to uživatelé jednou udělají, a pak to znovu zapomenou. Výsledkem je, že data, která získají po malwarovém útoku, již nejsou relevantní a mnoho se ztratí.

Frekvence zálohování závisí do značné míry na způsobu používání počítače. Rodinné PC, které se nepoužívá k ukládání důležitých souborů a málokdy obsahuje citlivé informace, se může starat o měsíční plán. Na druhé straně by počítač v domácí kanceláři, který se pravidelně používá k manipulaci s klientskými informacemi, měl prospěch z týdenního nebo dokonce denního zálohování.

Pokud používáte dvoufázový přístup, který jsem doporučil dříve, snadné zálohování by nemělo být obtížné. Většina externích pevných disků a online zálohovací služby přicházejí s jednoduchými pokyny pro zálohování informací, které by měly proces zálohování provést rychle a bezbolestně. Pokud jste si zakoupili některé z těchto řešení zálohování, doporučujeme zálohovat každý týden až měsíc.

Nezapomeňte však pro nejdůležitější data použít optickou zálohu. To se může stát méně často - řekněme, jednou za měsíc nebo méně. Rodinný počítač může ve skutečnosti potřebovat provádět tento typ zálohování pouze ročně. Zjistil jsem, že po daňové sezóně je obvykle nejlepší, protože rodiny po ukončení daní často zabalují účetní závěrku za předchozí rok.

Pamatujte - zastaralá záloha je zbytečná záloha. Zde doporučené plány jsou obecné. Použijte svůj nejlepší úsudek a přemýšlejte o tom, co by se stalo, kdybyste ztratili přístup ke svým souborům. Pokud jste uložili nový soubor, který prostě nemůžete ztratit, je čas provést zálohu. Mnoho studentů univerzity se o mé myšlenky podělí. Nic není horší, než kdybyste museli znovu ztratit práci z důvodu útoku malwaru.

8. Obnovuje se z malwaru

Malware se stane. Pokud jste chytrí v zabezpečení vašeho počítače a máte trochu štěstí, nemusíte se nikdy potýkat s převzetím škodlivého softwaru počítačem nebo poškozením souborů. Pokud vám však škodlivý software způsobil škodu, veškerá prevence na světě činí málo. Je čas místo toho přejít do režimu zotavení - vyčistit po nepořádku malware udělal.

8.1 Reklamace vašeho PC

Užitečné zatížení útoku malwaru se může výrazně lišit. Některé malware se jednoduše pokusí nainstalovat bloatware Uninstaller Revo bude lovit vaše Bloatware Přečtěte si více naprogramovat nebo změnit několik systémových nastavení, zatímco jiné formy malwaru způsobí, že počítač bude zcela k ničemu. Stupeň poškození bude samozřejmě diktovat reakci.

Pokud máte podezření nebo víte, že jste byli zasaženi malwarem, ale váš počítač stále funguje, můžete se pokusit malware odstranit pomocí softwaru proti malwaru. Malware se často pokusí zablokovat instalaci programů, které by jej mohly odstranit, ale vyplatí se to. Malware, stejně jako zabezpečení počítače, není dokonalý. I když má reagovat na pokusy o jeho odstranění, nemusí odpovídat přiměřeně nebo nemusí být schopna se vypořádat s nedávno aktualizovaným softwarem proti malwaru.

Můžete také zkusit malware odstranit ručně. To bývalo velmi efektivní, ale je stále obtížnější, protože malware se stává sofistikovanější. Chcete-li to provést, musíte nejprve zjistit, kde se malware skutečně nachází. Software pro ochranu proti malwaru vás může na něj přesměrovat, nebo můžete najít umístění prozkoumáním programů spuštěných v počítači pomocí obslužného programu task manager. Jakmile pachatele zjistíte, odstraňte jej. V některých případech to budete moci udělat snadno, ale ve většině situací budete muset systém spustit v diagnostickém režimu, například Nouzový režim systému Windows Jak začít v nouzovém režimu Windows a jeho použitíOperační systém Windows je složitá struktura, která hostí mnoho procesů. Jak přidáváte a odstraňujete hardware a software, mohou nastat problémy nebo konflikty a v některých případech se mohou stát velmi ... Přečtěte si více . I tehdy je ruční mazání často obtížné nebo nemožné.

Pokud je škoda způsobená útokem malwaru závažnější, je často nejlepší odpovědí přístup s spálenou zemí. Přeformátujte pevný disk, přeinstalujte operační systém a nahraďte soubory ze zálohy. To může trvat hodinu nebo dvě vašeho času a je to zjevně bolest v zadku. Tímto způsobem je tento způsob zotavení často rychlejší než pokusit se ulovit a odstranit vše, co je nakažené. Je také nepochybně bezpečnější. I když se domníváte, že se vám podařilo odstranit napadení malwarem, nemůžete si být jisti, že jste tak učinili. Pro malware je příliš snadné skrýt se v důležitých systémových souborech nebo se přestrojit za nevinný spustitelný soubor.

8.2 Ochrana vaší identity

Některé bezpečnostní hrozby uvedené v této příručce samozřejmě na váš počítač nezaútočí. Phishingové útoky mohou způsobit docela dost škody, aniž by to poškodilo vaši elektroniku a jakýkoli malware, který to napadne úspěšně zavěsí drápy do vašeho počítače, což výrazně zvyšuje šanci, že neznámá strana získá vaše osobní údaje informace.

Pokud někdy zjistíte, že byl váš počítač úspěšně napaden malwarem, měli byste rychle obnovit všechna hesla z druhého počítače. To zahrnuje bankovní portály, e-mailové účty, weby sociálních sítí atd. Pro malware není obtížné zaznamenávat tento druh dat, když je zadáváte, a neměli byste podceňovat, co může s těmito účty udělat osoba. Například ztráta kontroly nad účtem sociálních médií může poškodit vaše osobní vztahy nebo ohrozit přátele a rodinu, protože váš účet může být použit k šíření malwaru.

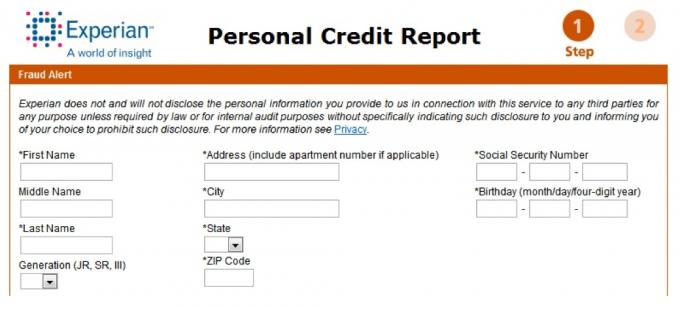

Po dokončení je dalším krokem vyhlášení upozornění na podvody. Tři hlavní úvěrové agentury, Equifax, Experian a Transunion, mohou na vaši kreditní zprávu umístit bezpečnostní upozornění nebo zmrazit. Tento krok zabrání ostatním v získání vaší kreditní zprávy, která zastaví většinu pokusů o získání kreditu prostřednictvím vašeho jména. Je také moudré hovořit s oddělením pro předcházení podvodům u jakékoli kreditní karty, kterou jste dříve používali online. Mnoho společností vydávajících kreditní karty poskytuje podobnou službu, která zabrání použití vaší karty po omezenou dobu. V případě debetní karty kontaktujte svou banku.

Nakonec se obraťte na správu sociálního zabezpečení, pokud se domníváte, že vaše SSN mohla být ohrožena. Upozorňujeme, že tyto příklady platí pro moji zemi pobytu, Spojené státy americké. Čtenáři z jiných národů budou muset kontaktovat organizace svého národa.

Pokud dojde ke krádeži identity, musíte jednat co nejrychleji. Obraťte se na příslušnou společnost nebo banku a požádejte o rozhovor s prevencí podvodů. Sdělte jim, že došlo k neoprávněné činnosti, a nezapomeňte si vyžádat písemnou kopii korespondence. Nechcete, aby vám byla odepřena ochrana proti podvodům, protože první osoba, se kterou jste mluvili, zapomněla přihlásit vaši konverzaci.

V případě krádeže identity je také důležité podat policejní zprávu. Je nepravděpodobné, že by policie mohla pachatele chytit, nebo dokonce zkusit, ale podáním policejní zprávy bude snazší nechat podvodné poplatky sundat z vaší kreditní zprávy nebo karty. Ačkoli většina policejních oddělení přijímá policejní zprávu, někdy se vám zdá, že si myslíte, že je to důležité. Pokud k tomu dojde, kontaktujte jinou donucovací agenturu ve vaší oblasti. Pokud jste například začali kontaktovat městskou policii, zkuste místo toho kontaktovat okresní policii.

8.3 Prevence budoucích problémů

Jakmile jste malware odstranili nebo přeinstalovali svůj operační systém a provedli jste náležitou péči Pokud jde o zabezpečení vašich osobních údajů, dalším krokem je zajištění, že se tomuto problému nemusíte zabývat znovu.

Obvykle se jedná o jednoduchou záležitost identifikace oblastí, ve kterých by zabezpečení vašeho počítače mohlo použít nějaké posílení a jejich opravu. Doufejme, že tento průvodce vám dá dobrou představu o tom, co potřebujete k ochraně počítače. Zde je rychlý kontrolní seznam, který vám připomene.

1. Nainstalujte antivirový software

2. Nainstalujte bránu firewall

3. Nainstalujte anti-phishingový software

4. Nainstalujte síťový monitor

5. Aktualizujte veškerý software, včetně operačního systému, na nejnovější verzi

6. Vytvořte zálohu důležitých dat

Pravděpodobně jste nebyli infikováni malwarem, protože jste udělali chybu. Pravděpodobně jste byli zasaženi správným malwarem v nesprávnou dobu, nebo jste byli zasaženi přímo chytrým hackerem. To však neznamená, že prevence je zbytečná, ale znamená to, že jste byli dříve nešťastní.

9. Závěr

9.1 Shrnutí problémů

V této příručce jsme se dotkli mnoha informací. Mluvili jsme o hrozbách malwaru, podvodech, potřebném softwaru pro ochranu před malwarem, alternativách freewaru a dalších. Toto je spousta informací, které je třeba zpracovat najednou, ale existují tři body, které bych rád zdůraznil.

1. Je důležité chránit zabezpečení počítače. Jak jsem již uvedl, zůstává kontingent uživatelů, kteří jsou i nadále přesvědčeni, že používání „zdravého rozumu“ adekvátně ochrání počítač. To prostě není pravda. Je možné, že hrozba škodlivým softwarem napadne počítač bez zásahu uživatele, a některé podvody používané při podvodech typu phishing je velmi obtížné odhalit.

2. Je nemožné chránit počítač před všemi bezpečnostními hrozbami po celou dobu. Používání antivirového softwaru, brány firewall a další ochrana pouze snižují pravděpodobnost problému. Plná imunita není možná. Z tohoto důvodu je důležité zachovat aktuální zálohu důležitých dat.

3. Na bezpečnostní software PC nemusíte nic utrácet, ale zabezpečení kvalitního placeného produktu je obvykle jednodušší. (Poznámka: Ne všechny placené PC bezpečnostní programy stojí za peníze. Před nákupem si nezapomeňte přečíst recenze.) Pokud jste průměrný uživatel, může vás řada dostupných bezpečnostních programů zmást. Ujistěte se, že rozumíte jakémukoli řešení, které stáhnete nebo zakoupíte.

Bylo by skvělé žít ve světě, kde byla bezpečnost PC jednoduchá. To však není realita a problémy související s bezpečností PC se budou pravděpodobně komplikovat. Postupem času budou techniky používané těmi, kteří chtějí umístit malware do počítače, složitější. To neznamená, že byste se měli bát, ale to znamená, že byste měli udržovat krok s aktuálními trendy zabezpečení počítače a (znovu) udržovat aktuální zálohu důležitých dat.

9.2 Poznámka k mobilním hrozbám

Tato příručka se týká zabezpečení počítače. Prozatím jsou počítače obecně označovány jako stolní počítače, notebooky a netbooky. Nová zařízení, jako jsou chytré telefony iPhone a Android, však mění způsob, jakým se díváme na zabezpečení počítače. Doposud bylo na těchto zařízeních pouze několik bezpečnostních hrozeb, ale zdá se, že pro ně existuje prostor zařízení, která mají být využívána, a vzhledem k jejich popularitě je pravděpodobné, že je jen otázkou času, než se stanou běžným malwarem cílová.

Hrozby na těchto zařízeních mohou také představovat hrozbu pro váš počítač za předpokladu, že stejně jako většina lidí připojíte zařízení k počítači. Výzkum v oblasti ochrany mobilních zařízení je stále v plenkách, a přestože jsou k dispozici některé programy proti malwaru, jejich užitečnost není zcela známa. V každém případě je rozumné zacházet s těmito zařízeními s péčí, že byste s PC zacházeli. Obdrželi jste od banky neočekávaný e-mail? Ponechte ji na pokoji, dokud si ji nebudete moci prohlédnout na svém počítači vybaveném anti-phishingem. Vyhněte se také stahování neznámých souborů a navštěvování webových stránek, které neznáte.

9.3 Další čtení

- 2 aplikace pro snadné vytváření pravidel brány firewall v síti Ubuntu Dvě aplikace pro snadné vytváření pravidel brány firewall v síti Ubuntu Přečtěte si více

- 2 bezplatné antivirové programy pro Mac OS X 10 nejlepších antivirových programů zdarmaBez ohledu na to, jaký počítač používáte, potřebujete antivirovou ochranu. Zde jsou nejlepší bezplatné antivirové nástroje, které můžete použít. Přečtěte si více

- 3 bezplatné brány firewall pro Windows Tři nejlepší bezplatné brány firewall pro Windows Přečtěte si více

- 3 chytré tipy, jak zabezpečit počítač při stahování souborů online 3 chytré tipy, jak zabezpečit počítač při stahování souborů online Přečtěte si více

- 3 nástroje pro otestování programu Antivirus / Spyware 3 nástroje pro testování Spusťte program AntiVirus / Spyware Přečtěte si více

- 4 prvky počítačové bezpečnosti, které antivirové aplikace nechrání 4 prvky počítačové bezpečnosti, které antivirové aplikace nechrání Přečtěte si více

- 7 Základní bezpečnostní soubory, které musíte nainstalovat 7 Základní bezpečnostní soubory, které musíte nainstalovat Přečtěte si více

- 7 hlavních programů brány firewall, které je třeba brát v úvahu pro bezpečnost vašeho počítače 7 hlavních programů brány firewall, které je třeba zvážit pro zabezpečení vašeho počítačeFirewally jsou rozhodující pro moderní počítačové zabezpečení. Zde jsou vaše nejlepší možnosti a která z nich je pro vás ta pravá. Přečtěte si více

- 10 Musí být staženy programy pro zabezpečení a péči o PC zdarma 10 nejstahovanějších programů pro zabezpečení a péči o PC zdarma Přečtěte si více

- Záchranné CD BitDefender odstraňuje viry v případě selhání všech ostatních Záchranné CD BitDefender odstraňuje viry v případě selhání všech ostatních Přečtěte si více

- Lepší správa brány Windows Firewall pomocí ovládání brány Windows 7 Lepší správa brány Windows Firewall pomocí ovládání brány Windows 7 Přečtěte si více

- Bezpečné veřejné počítače - bezpečnostní nástroje a tipy Bezpečné veřejné počítače - bezpečnostní nástroje a tipy Přečtěte si více

Průvodce publikován: duben 2011

Matthew Smith je spisovatelem na volné noze žijícím v Portlandu v Oregonu. Píše a edituje také pro digitální trendy.