reklama

Podepisování kódu je praxe kryptografického podepisování kusu softwaru, aby operační systém a jeho uživatelé mohli ověřit, že je bezpečný. Podepisování kódu funguje dobře, z velké části. Většinu času používá odpovídající kryptografický podpis pouze správný software.

Uživatelé si mohou bezpečně stáhnout a nainstalovat a vývojáři chrání pověst svého produktu. Hackeři a distributoři malwaru však používají tento přesný systém k tomu, aby pomohli proklouznout škodlivý kód kolem antivirových sad a dalších bezpečnostních programů.

Jak funguje malware a ransomware podepsaný kódem?

Co je malwarem podepsaný malware?

Pokud je software podepsán kódem, znamená to, že tento software obsahuje úřední kryptografický podpis. Certifikační autorita (CA) vydává software certifikát, který potvrzuje, že software je legitimní a bezpečný pro použití.

Ještě lepší je, že váš operační systém se stará o certifikáty, kontrolu kódu a ověření, takže se nemusíte starat. Například Windows používá tzv řetěz certifikátů

. Řetěz certifikátů se skládá ze všech certifikátů potřebných k zajištění toho, aby byl software legitimní v každém kroku cesty.„Řetěz certifikátů sestává ze všech certifikátů potřebných k certifikaci subjektu identifikovaného koncovým certifikátem. V praxi to zahrnuje koncový certifikát, certifikáty zprostředkujících CA a certifikát kořenového CA, kterému důvěřují všechny strany v řetězci. Každý zprostředkující CA v řetězci má v hierarchii důvěryhodnosti certifikát vydaný CA o jednu úroveň výše. Kořenový CA vydává certifikát pro sebe. “

Když systém funguje, můžete důvěřovat softwaru. CA a systém podepisování kódu vyžadují obrovské množství důvěry. Malware je ve skutečnosti škodlivý, nedůvěryhodný a neměl by mít přístup k certifikační autoritě ani k podpisu kódu. Naštěstí v praxi takto systém funguje.

Dokud vývojáři malware a hackeři nenajdou cestu, samozřejmě.

Hackeři ukradnou certifikáty certifikačním úřadům

Antivirus ví, že malware je škodlivý, protože má negativní dopad na váš systém. Spouští varování, uživatelé hlásí problémy a antivirus může vytvořit podpis malwaru, který chrání ostatní počítače pomocí stejného antivirového nástroje.

Pokud však vývojáři malwaru mohou podepsat svůj škodlivý kód pomocí oficiálního kryptografického podpisu, nic z toho se nestane. Místo toho bude kódově podepsaný malware procházet předními dveřmi, když váš antivirový program a operační systém zavedou červený koberec.

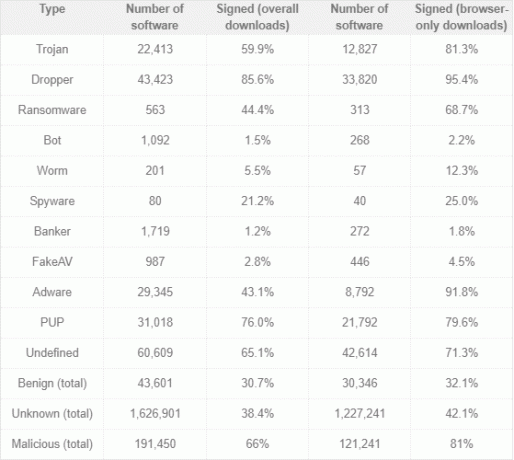

Trend Micro research zjistili, že existuje celý trh s malwarem, který podporuje vývoj a distribuci malwaru podepsaného v kódu. Operátoři malwaru získají přístup k platným certifikátům, které používají k podpisu škodlivého kódu. Následující tabulka ukazuje objem škodlivého softwaru používajícího podepisování kódu k obcházení antivirového softwaru, k dubnu 2018.

Výzkum Trend Micro zjistil, že asi 66 procent malwaru, který byl odebrán, bylo podepsáno kódem. Některé typy malwaru navíc přicházejí s více případy podepisování kódu, jako jsou trojské koně, kapátka a ransomware. (Tady jsou sedm způsobů, jak se vyhnout útoku ransomware 7 způsobů, jak se vyhnout zásahu RansomwareRansomware může doslova zničit váš život. Děláte dost, abyste se vyhnuli ztrátě svých osobních údajů a fotografií k digitálnímu vydírání? Přečtěte si více !)

Odkud pocházejí certifikáty pro podepisování kódu?

Distributoři a vývojáři malwaru mají dvě možnosti týkající se oficiálně podepsaného kódu. Certifikáty jsou buď odcizeny certifikační autoritou (přímo nebo za účelem dalšího prodeje), nebo se hacker může pokusit napodobit legitimní organizaci a splnit jejich požadavky.

Jak byste očekávali, certifikační autorita je vzrušujícím cílem každého hackera.

Nárůst v malwaru podepsaného kódem nejsou jen hackeři. Údajně bezohlední dodavatelé s přístupem k legitimním certifikátům prodávají důvěryhodné certifikáty pro podepisování kódu vývojářům a distributorům malwaru. Tým bezpečnostních vědců z Masarykovy univerzity v České republice a Maryland Cybersecurity Center (MCC) objevil čtyři organizace prodávající [PDF] Microsoft Authenticode certifikáty pro anonymní kupce.

„Nedávná měření ekosystému pro podepisování kódů Windows zdůraznily různé formy zneužití, které autorům malwaru umožňují vytvářet škodlivý kód nesoucí platné digitální podpisy.“

Jakmile má vývojář malwaru certifikát Microsoft Authenticode, může podepsat jakýkoli malware a pokusit se tak odmítnout podepisování bezpečnostních kódů Windows a obranu založenou na certifikátech.

V jiných případech hacker spíše ukradne certifikáty, ale kompromituje server pro vytváření softwaru. Když se nová verze softwaru objeví na veřejnosti, má legitimní certifikát. Hacker však může do procesu také zahrnout svůj škodlivý kód. Níže si můžete přečíst poslední příklad tohoto typu útoku.

3 Příklady malwaru podepsaného kódem

Jak tedy vypadá malware podepsaný kódem? Zde jsou tři příklady malwaru podepsané kódem:

- Stuxnet malware. Malware zodpovědný za zničení íránského jaderného programu použil k propagaci dva odcizené certifikáty a čtyři různé nulové exploity. Certifikáty byly ukradeny dvěma samostatným společnostem - JMicron a Realtek -, které sdílely jednu budovu. Stuxnet použil odcizené certifikáty, aby se vyhnul tehdy nově zavedenému požadavku Windows, že všechny ovladače vyžadují ověření (podepsání ovladače).

- Porušení serveru Asus. Někdy mezi červnem a listopadem 2018 hackeři porušili server Asus, který společnost používá, aby uživatelům nabízel aktualizace softwaru. Researchers ve společnosti Kaspersky Lab našel to kolem Než 500 uživatelů počítačů Windows dostalo škodlivou aktualizaci, než si to někdo uvědomil. Hackeři místo krádeže certifikátů podepsali malware se legitimními digitálními certifikáty Asus, než softwarový server distribuoval aktualizaci systému. Naštěstí byl malware vysoce cílený a pevně zakódovaný pro vyhledávání 600 konkrétních strojů.

- Plamenný malware. Modulární varianta malwaru Flame se zaměřuje na země Blízkého východu a používá podvodně podepsané certifikáty, aby se zabránilo detekci. (Co je vlastně modulární malware? Modulární malware: Nový tajný útok ukradl vaše dataZjišťování malwaru je obtížnější. Co je to modulární malware a jak můžete zabránit tomu, aby ve vašem PC způsobil chaos? Přečtěte si více ?) Vývojáři plamene využívali slabý kryptografický algoritmus k falešnému podepisování certifikátů pro podepisování kódu, takže se zdálo, jako by je Microsoft podepsal. Na rozdíl od Stuxnetu, který nesl destruktivní prvek, je Flame nástrojem špionáže, vyhledávání PDF, AutoCADu, textových souborů a dalších důležitých typů průmyslových dokumentů.

Jak se vyhnout malwaru podepsanému kódem

Tři různé varianty malwaru, tři různé typy útoku na podepsání kódu. Dobrou zprávou je, že většina malwaru tohoto typu je, alespoň v současné době, vysoce cílená.

Druhou stránkou je, že kvůli úspěšnosti takových variant malwaru, které používají podepisování kódu, aby se zabránilo detekce, očekávat, že více vývojářů malwaru bude používat tuto techniku, aby se ujistilo, že jsou jejich vlastní útoky úspěšný.

Stejně tak je ochrana před malwarem podepsaným kódem nesmírně obtížná. Udržování aktuálního stavu vašeho systému a antivirové sady je zásadní, vyhněte se kliknutí na neznámé odkazy a před následováním zkontrolujte, kam vás nějaký odkaz vede.

Kromě aktualizace antivirového programu také zkontrolujte náš seznam jak se můžete vyhnout malwaru Antivirový software nestačí: 5 věcí, které musíte udělat, abyste se vyhnuli malwaruPo instalaci antivirového softwaru zůstaňte v bezpečí online a postupujte podle těchto kroků pro bezpečnější práci s počítačem. Přečtěte si více !

Gavin je Senior Writer pro MUO. On je také editor a SEO manažer pro MakeUseOf krypto-zaměřený sesterský web, Blocks Decoded. Má BA (Hons) Contemporary Writing s Digital Art Practices drancované z kopců Devonu, stejně jako více než deset let profesionálního psaní. Užívá si hojného množství čaje.