reklama

Hrozba vyzvednutí viru je velmi reálná. Všudypřítomnost neviditelných sil, které pracují na útocích na naše počítače, krádeže naší identity a náletu na naše bankovní účty, je konstantní, ale doufáme, že s správné množství technického čísla 5 nejlepších záchranných a obnovovacích disků pro obnovení systému WindowsZde jsou nejlepší záchranné disky Windows, které vám pomohou přistupovat k počítači a provádět opravy a zálohování, i když se nespustí. Přečtěte si více a smích štěstí, všechno bude v pořádku.

Avšak jak pokročilý je antivirový a jiný bezpečnostní software, budoucí útočníci stále hledají nové, ďábelské vektory, které narušují váš systém. Bootkit je jedním z nich. Ačkoli to není úplně nová scéna s malwarem, došlo k obecnému nárůstu jejich používání a definitivnímu zesílení jejich schopností.

Podívejme se, co je bootkit, prozkoumej variantu bootkitu, Nemesis a zvažte, co můžete udělat, abyste zůstali jasní 10 kroků, které musíte podniknout, když zjistíte, že v počítači je malware Rádi bychom si mysleli, že internet je bezpečné místo pro trávení našeho času (kašel), ale všichni víme, že v každém rohu jsou rizika. E-mail, sociální média, škodlivé weby, které fungovaly ... Přečtěte si více .

Co je Bootkit?

Abychom pochopili, co je bootkit, nejprve vysvětlíme, odkud terminologie vychází. Bootkit je varianta rootkitu, typu malwaru se schopností skrýt se před operačním systémem a antivirovým softwarem. Rootkity jsou notoricky obtížně detekovatelné a odstranitelné. Pokaždé, když spustíte systém, rootkit udělí útočníkovi nepřetržitý přístup k systému na úrovni root.

Rootkit lze nainstalovat z mnoha důvodů. Někdy se rootkit použije k instalaci více malwaru, jindy se použije k vytvoření počítač „zombie“ uvnitř botnetu Jak může DoS Attack odstranit Twitter? [Vysvětlená technologie] Přečtěte si více , lze ji použít k odcizení šifrovacích klíčů a hesel nebo jejich kombinace a dalších útočných vektorů.

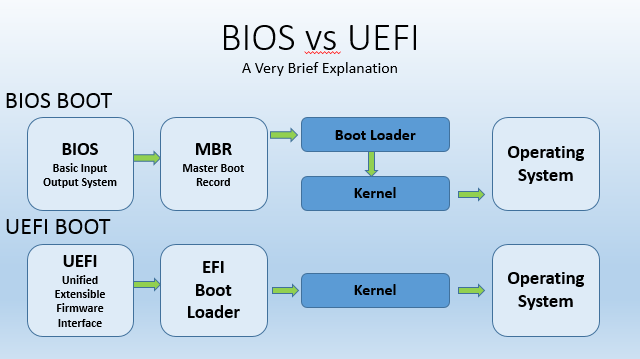

Kořenové sady zaváděcího zavaděče (bootkit) nahrazují nebo upravují legitimní zaváděcí zavaděč jedním z jeho návrhů útočníků, což ovlivňuje hlavní spouštěcí záznam, hromadný spouštěcí záznam nebo jiné spouštěcí sektory. To znamená, že infekce může být načtena před operačním systémem, a tak může narušit jakékoli programy pro detekci a ničení.

Jejich použití je na vzestupu a bezpečnostní experti zaznamenali řadu útoků zaměřených na peněžní služby, z nichž „Nemesis“ je jedním z naposledy pozorovaných škodlivých ekosystémů.

Bezpečnostní nemesis?

Ne, ne Star Trek film, ale obzvláště ošklivá varianta bootkitu. Ekosystém malwaru Nemesis přichází s širokou škálou útočných schopností, včetně přenosů souborů, snímání obrazovky, protokolování stisků kláves, vstřikování procesů, manipulace s procesy a plánování úkolů. FireEye, společnost zabývající se kybernetickou bezpečností, která poprvé spatřila Nemesis, také naznačila, že malware zahrnuje komplexní systém podpora zadních dveří pro řadu síťových protokolů a komunikačních kanálů, což umožňuje jednou větší kontrolu a kontrolu nainstalován.

V systému Windows ukládá hlavní spouštěcí záznam (MBR) informace týkající se disku, například počet a rozložení oddílů. MBR je zásadní pro spouštěcí proces, obsahující kód, který lokalizuje aktivní primární oddíl. Jakmile je to nalezeno, řízení je předáno do Volume Boot Record (VBR), který je umístěn v prvním sektoru jednotlivého oddílu.

Zavaděč Nemesis tento proces unese. Malware vytváří vlastní virtuální souborový systém pro ukládání komponent Nemesis do nepřiděleného prostoru mezi nimi oddíly, únos původní VBR přepsáním původní kód jeho vlastní, v systému daboval "BOOTRASH."

„Před instalací instalátor BOOTRASH shromažďuje statistiky o systému, včetně verze operačního systému a architektury. Instalační program je schopen nasadit 32bitové nebo 64bitové verze komponent Nemesis v závislosti na architektuře procesoru systému. Instalační program nainstaluje bootkit na jakýkoli pevný disk, který má spouštěcí oddíl MBR, bez ohledu na konkrétní typ pevného disku. Pokud však oddíl používá architekturu diskových oddílů GUID Partition Table, na rozdíl od schématu rozdělení MBR, malware nebude pokračovat v procesu instalace. “

Potom při každém vyvolání oddílu škodlivý kód vloží čekající komponenty Nemesis do Windows. Jako výsledek„Umístění instalace malwaru také znamená, že bude přetrvávat i po opětovné instalaci provozu systém, široce považovaný za nejúčinnější způsob, jak odstranit malware, “zanechal čistý kopec Systém.

Je zábavné, že malwareový ekosystém Nemesis obsahuje vlastní funkci odinstalace. Tím by se obnovil původní spouštěcí sektor a malware by se z vašeho systému odstranil - je to však pouze v případě, že útočníci musí malware odstranit sami z vlastní vůle.

UEFI Secure Boot

Zavaděč Nemesis do značné míry ovlivnil finanční organizace, aby mohly shromažďovat data a sifonovat finanční prostředky. Jejich použití nepřekvapuje vedoucího technického marketingového inženýra společnosti Intel, Brian Richardson, kdo poznámky „MBR bootkity a rootkity jsou virovým vektorem od dob„ Vložení disku do A: a pokračujte stisknutím ENTER. “ On šel vysvětlit, že zatímco Nemesis je nepochybně masivně nebezpečným kusem malwaru, nemusí to tak snadno ovlivnit váš domácí systém.

Systémy Windows vytvořené v posledních několika letech budou pravděpodobně formátovány pomocí tabulky oddílů GUID se základním firmwarem založené na UEFI Co je UEFI a jak vás udržuje bezpečnější?Pokud jste v poslední době zavedli svůj počítač, možná jste si místo BIOS všimli zkratky „UEFI“. Co je to UEFI? Přečtěte si více . Část vytváření malwaru ve virtuálním souborovém systému BOOTRASH se spoléhá na přerušení starého disku, které neexistuje na systémech spouštěných pomocí UEFI, zatímco kontrola podpisu UEFI Secure Boot by během bootování zablokovala bootkit proces.

Takže tyto novější systémy předinstalované s Windows 8 nebo Windows 10 mohou být této hrozbě alespoň prozatím zbaveny. To však ilustruje hlavní problém s velkými společnostmi, které nedokáží aktualizovat svůj hardware IT. Tyto společnosti stále používají Windows 7 a na mnoha místech ještě pořád pomocí systému Windows XP, vystavují sebe a své zákazníky a hlavní finanční a datová hrozba Proč společnosti udržující porušení tajemství mohou být dobrou věcíS tolika informacemi online se všichni obáváme možného narušení bezpečnosti. Ale tato porušení by mohla být v USA utajena, aby vás ochránila. Zní to šíleně, tak co se děje? Přečtěte si více .

Jed, lék

Rootkity jsou složité operátory. Mistři zmatení, jsou navrženi tak, aby ovládali systém co nejdéle a shromažďovali co nejvíce informací během té doby. Antivirové a antimalwarové společnosti vzaly na vědomí a řadu rootkitů uživatelé mají nyní k dispozici aplikace pro odstranění Kompletní průvodce odstraňováním malwaruMalware je dnes všude a odstranění škodlivého softwaru z vašeho systému je zdlouhavý proces, který vyžaduje vedení. Pokud si myslíte, že je váš počítač napaden, je to průvodce, který potřebujete. Přečtěte si více :

- Malwarebytes Anti-Rootkit Beta

- Kaspersky Lab TDSSKiller

- Avast aswMBR

- Bitdefender Anti-Rootkit

- GMER - pokročilá aplikace vyžadující ruční odstranění

I přes šanci na úspěšné odebrání v nabídce mnoho odborníků na bezpečnost souhlasí, že to je jediný způsob mít 99% jistotu, že čistý systém je kompletní formát jednotky - proto si svůj systém ponechte zálohovaný!

Zažili jste rootkit nebo dokonce bootkit? Jak jste vyčistili systém? Dejte nám vědět níže!

Gavin je Senior Writer pro MUO. On je také editor a SEO manažer pro MakeUseOf krypto-zaměřený sesterský web, Blocks Decoded. Má BA (Hons) Contemporary Writing s Digital Art Practices drancovaný z kopců Devonu, stejně jako více než deset let profesionálního psaní. Užívá si hojného množství čaje.